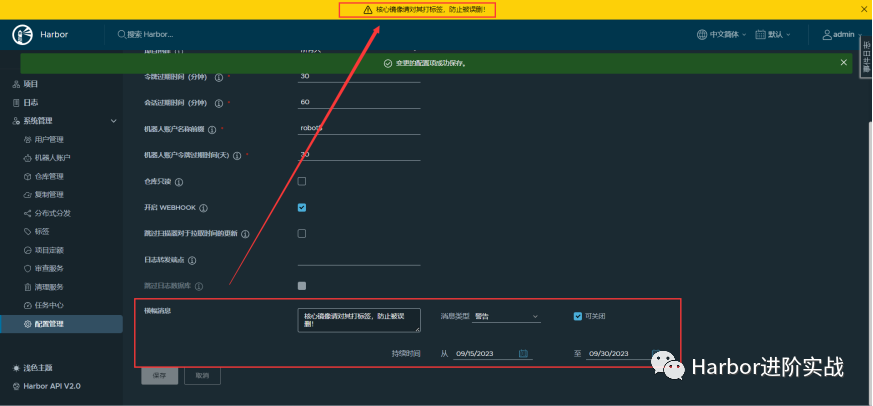

功能使用如图位置:

图片

图片

如果使用版本低v20.10.10的Docker在线/离线安装Harbor 2.9.0,则可能会遇到Harbor数据库容器无法启动的问题。此问题正在 (#19141) 进行跟踪。有关此特定问题的更多详细信息,请访问此页面(timescale/timescaledb-docker-ha#260)。

为避免此问题,建议在将 Harbor v20.10.10 与在线/离线安装程序一起使用时,确保 Docker 版本等于或大于 2.9.0。

适用于多个版本,离线安装的步骤基本没什么变化。

$ sed -i 's/SELINUX=enforcing/SELINUX=disabled/g' /etc/selinux/config$ sudo sed -i '/ swap / s/^\(.*\)$/#\1/g' /etc/fstab$ swapoff -a$ wget -O /etc/yum.repos.d/CentOS-Base.repo http://mirrors.aliyun.com/repo/Centos-7.repo$ wget http://mirrors.aliyuncs.com/docker-ce/linux/centos/docker-ce.repo -o /etc/yum.repos.d/docker-ce.repo$ yum clean all$ mkdir docker-ce$ yum install -y docker-ce --downloadonly --downloaddir=./docker-ce/$ yum install -y rpm/*.rpm$ systemctl enable --now docker$ cat /etc/docker/daemon.json { "registry-mirrors": ["http://127.0.0.1:65001"], "insecure-registries": ["192.168.2.19:443","134.194.15.150:1021"], "storage-driver": "overlay2", "exec-opts": ["native.cgroupdriver=systemd"] , "graph": "/dcos/data/docker", "log-driver": "json-file", "log-opts": { "max-size": "500m" }}$ systemctl daemon-reload && systemctl restart dockerdocker-compose的版本在1.18.0+

$ wget https://github.com/docker/compose/releases/download/v2.2.3/docker-compose-linux-x86_64$ mv docker-compose-linux-x86_64 /usr/local/bin/docker-compose$ chmod +x /usr/local/bin/docker-compose$ docker-compose -vdocker-compose version 1.29.2, build 5becea4c配置3个必要的内核参数,其他内核参数可自行添加。

$ modprobe br_netfilter #加载内核模块(临时)$ cat > /etc/sysctl.conf << EOFnet.ipv4.ip_forward = 1net.bridge.bridge-nf-call-ip6tables = 1net.bridge.bridge-nf-call-iptables = 1EOF $ sysctl -pnet.ipv4.ip_forward:开启路由转发(不配置该参数,当主机重启后,服务状态正常,却无法访问到服务器)

https模式需要签发证书,本处使用cfssl向Harbor签发证书,

下载二进制可执行文件并放入到/usr/local/bin/下并给执行权限即完成。

$ wget -c https://github.com/cloudflare/cfssl/releases/download/v1.6.0/cfssl_1.6.0_linux_amd64 -O /usr/local/bin/cfssl$ wget -c https://github.com/cloudflare/cfssl/releases/download/v1.6.0/cfssljson_1.6.0_linux_amd64 -O /usr/local/bin/cfssljson$ wget -c https://github.com/cloudflare/cfssl/releases/download/v1.6.0/cfssl-certinfo_1.6.0_linux_amd64 -O /usr/local/bin/cfssl-certinfo$ chmod +x /usr/local/bin/cfssl*cfssl versionVersion: 1.6.0Runtime: go1.18http模式可不需要进行本处操作,生产环境建议使用https模式来保障安全。

本处使用cfssl向Harbor签发证书,详细见文章: https://mp.weixin.qq.com/s/T9xug20FNU3zOodno5IwPA

自建CA证书颁发机构,使用刚才安装好的cfssl工具为harbor制作颁发证书

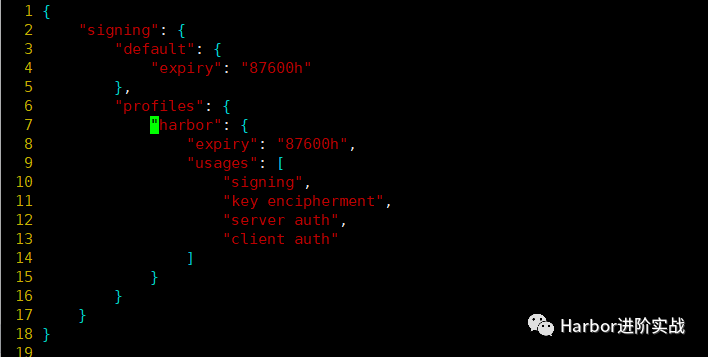

$ mkdir -p /app/harbor/ssl/ #创建证书存放目录$ cfssl print-defaults config > /app/harbor/ssl/ca-config.json #生成默认配置文件$ cat <<EOF > /app/harbor/ssl/ca-config.json{ "signing": { "default": { "expiry": "87600h" }, "profiles": { "harbor": { "expiry": "87600h", "usages": [ "signing", "key encipherment", "server auth", "client auth" ] } } }}EOF 图片

图片

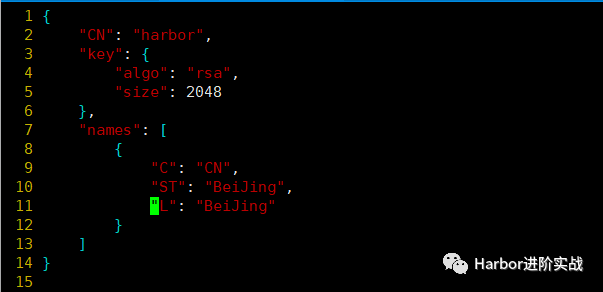

$ cfssl print-defaults csr > /app/harbor/ssl/ca-csr.json$ cat <<EOF > /app/harbor/ssl/ca-csr.json{ "CN": "harbor", "key": { "algo": "rsa", "size": 2048 }, "names": [ { "C": "CN", "ST": "Beijing", "L": "Beijing" } ]}EOF 图片

图片

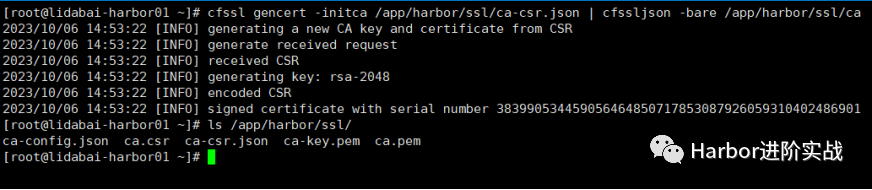

$ cfssl gencert -initca /app/harbor/ssl/ca-csr.json | cfssljson -bare /app/harbor/ssl/ca $ ls /app/harbor/ssl/ca-config.json ca.csr ca-csr.json ca-key.pem ca.pem可以看到,当前目录下新生成了ca.csr、ca-key.pem、ca.pem这3个文件。ca-key.pem、ca.pem这两个是CA相关的证书,通过这个CA来向Harbor颁发证书。

图片

图片

Harbor使用类似于申请表的一个请求文件向CA机构申请证书,CA机构则根据配置文件(证书策略)和请求文件(申请表)向Harbor颁发证书。

使用以下命令创建一个默认的请求文件,但默认的部分参数需要修改。

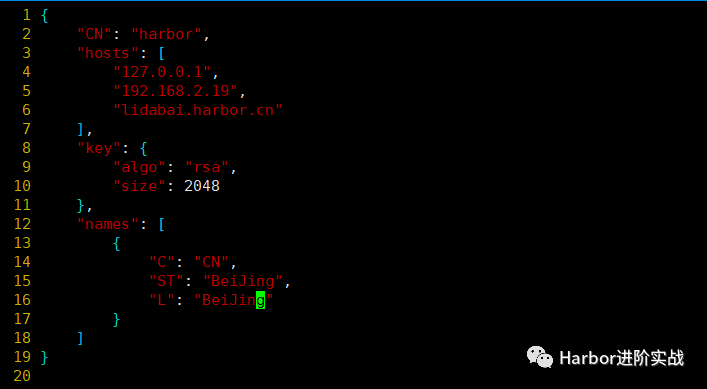

$ cfssl print-defaults csr > /app/harbor/ssl/harbor-csr.json$ cat /app/harbor/ssl/harbor-csr.json{ "CN": "harbor", "hosts": [ "127.0.0.1", "192.168.2.19", "lidabai.harbor.cn" ], "key": { "algo": "rsa", "size": 2048 }, "names": [ { "C": "CN", "ST": "BeiJing", "L": "BeiJing" } ] } 图片

图片

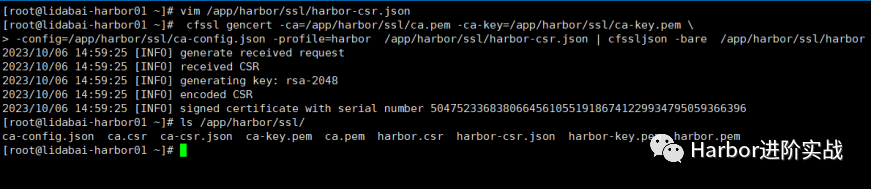

CA使用请求文件根据配置向Harbor颁发证书。

$ cfssl gencert -ca=/app/harbor/ssl/ca.pem \-ca-key=/app/harbor/ssl/ca-key.pem \-cnotallow=/app/harbor/ssl/ca-config.json \-profile=harbor /app/harbor/ssl/harbor-csr.json | cfssljson -bare /app/harbor/ssl/harbor $ ls /app/harbor/ssl/ca-config.json ca.csr ca-csr.json ca-key.pem ca.pem harbor.csr harbor-csr.json harbor-key.pem harbor.pem$ cp harbor.pem harbor-key.pem /app/harbor/ssl/ 图片

图片

$ export HARBOR_VERSION=2.9.0 #声明变量,指定版本号$ wget https://github.com/goharbor/harbor/releases/download/v$HARBOR_VERSION/harbor-offline-installer-v$HARBOR_VERSION.tgz$ tar -zxvf harbor-offline-installer-v$HARBOR_VERSION.tg z -C /app/harbor/harbor.v$HARBOR_VERSION.tar.gzharbor/prepareharbor/LICENSEharbor/install.shharbor/common.shharbor/harbor.yml.tmpl$ docker load -i harbor.v$HARBOR_VERSION.tar.gz将配置模板复制为配置文件后修改配置参数

$ cp harbor.yml.tmpl harbor.yml$ vim harbor.ymlhostname: lidabai.harbor.comhttp: port: 80# 启用httpshttps: port: 443 certificate: /app/harbor/ssl/harbor.pem #Harbor的证书 private_key: /app/harbor/ssl/harbor-key.pem #Harbor的证书私钥metric: enabled: true #开启Harbor Metrics监控 port: 9090 path: /metric其他配置参数根据需要进行修改。

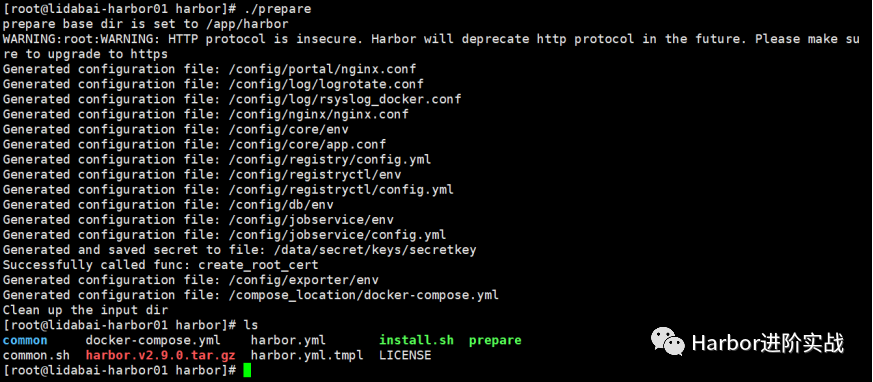

在安装目录下执行./prepare加载各个组件的配置。

$ ./prepare 图片

图片

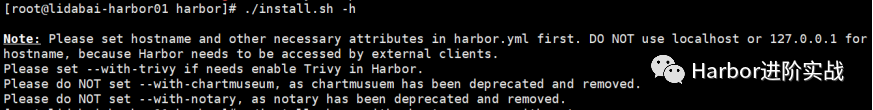

$ ./install.sh --with-trivy 图片

图片

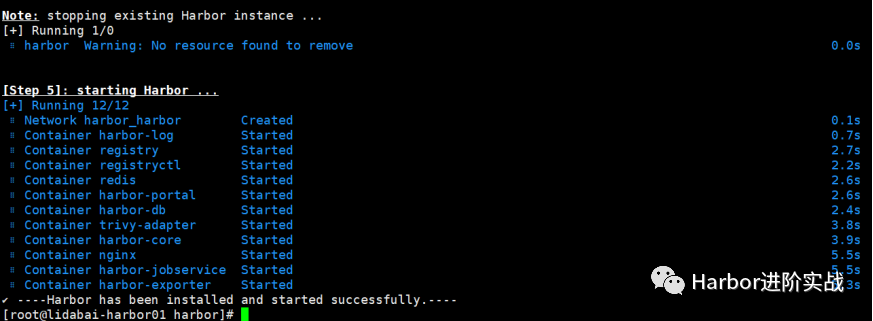

图片

图片

出现:✔ ----Harbor has been installed and started successfully.则表示安装成功

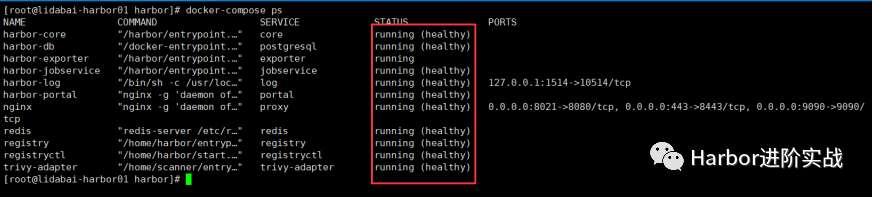

$ docker-compose ps 图片

图片

服务正常!

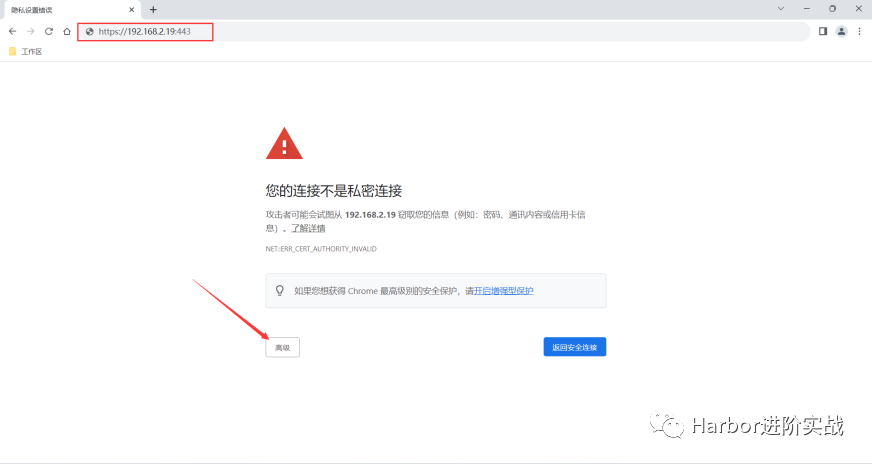

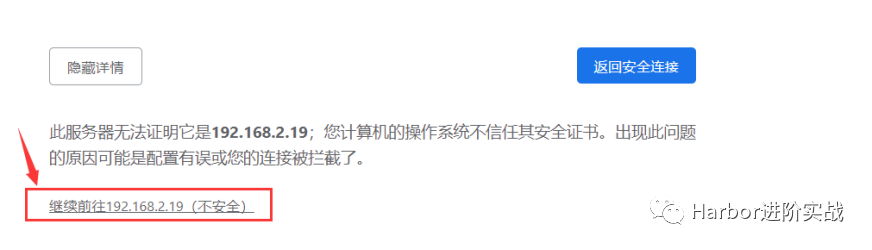

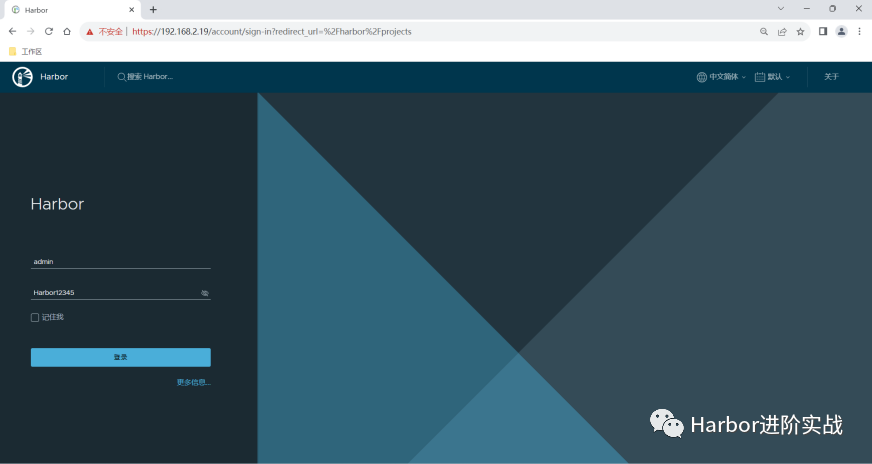

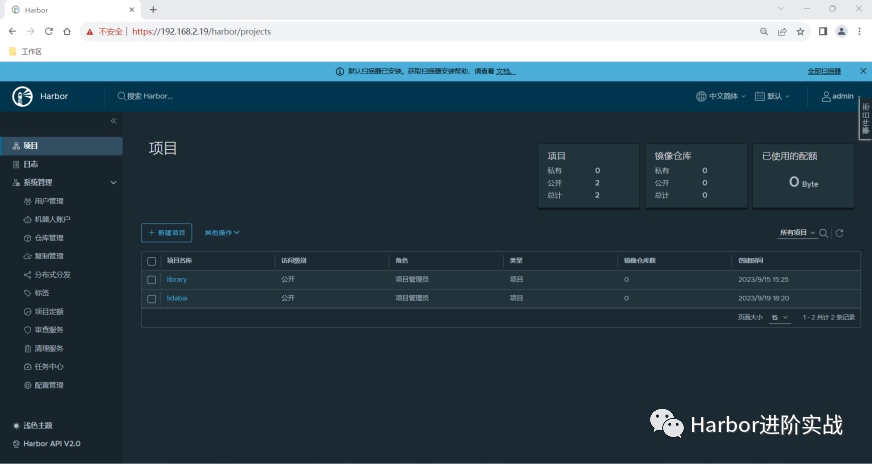

浏览器输入https://192.168.2.19:443

图片

图片

图片

图片

图片

图片

图片

图片

登录正常!

https://github.com/goharbor/harbor/releases

责任编辑:武晓燕 来源: Harbor进阶实战 HarborOCINydus(责任编辑:娱乐)

远东发展(00035.HK)获执行董事邱达昌增持33万股 涉资约92.1万港元

根据联交所最新权益披露资料显示,2021年3月10日,远东发展(00035.HK)获执行董事邱达昌在场内以每股均价2.7903港元增持33万股,涉资约92.1万港元。增持后,邱达昌最新持股数目为1,1

...[详细]

根据联交所最新权益披露资料显示,2021年3月10日,远东发展(00035.HK)获执行董事邱达昌在场内以每股均价2.7903港元增持33万股,涉资约92.1万港元。增持后,邱达昌最新持股数目为1,1

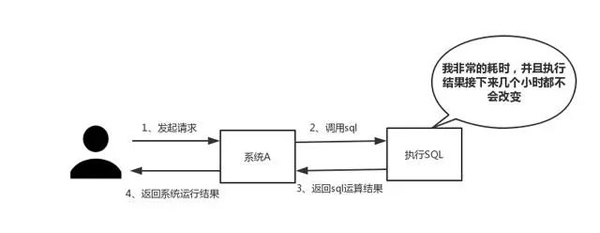

...[详细] Redis的这八个问题,验证你是否精通!作者:佚名 2019-10-18 15:16:10数据库 其他数据库 Redis 本文介绍一下Redis的八个问题,验证一下你是不是对它很精通,下面我们一起来看

...[详细]

Redis的这八个问题,验证你是否精通!作者:佚名 2019-10-18 15:16:10数据库 其他数据库 Redis 本文介绍一下Redis的八个问题,验证一下你是不是对它很精通,下面我们一起来看

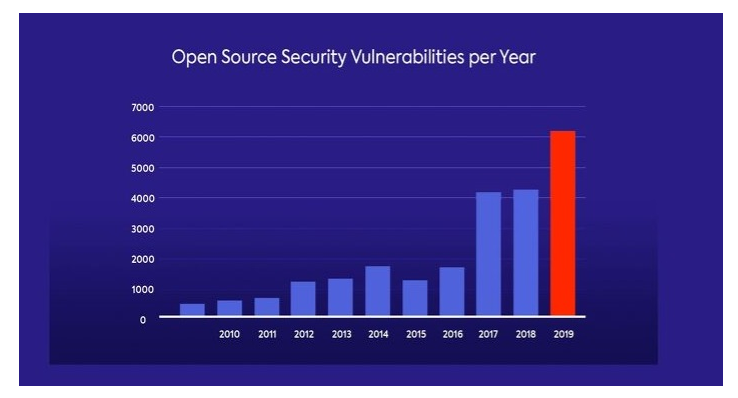

...[详细] 去年开源软件漏洞同比增长近50%,有6000多个作者:白开水不加糖 2020-03-16 18:00:56开源 漏洞 WhiteSource 通过对 650 多个开发人员进行了调查,并从 NVD(Na

...[详细]

去年开源软件漏洞同比增长近50%,有6000多个作者:白开水不加糖 2020-03-16 18:00:56开源 漏洞 WhiteSource 通过对 650 多个开发人员进行了调查,并从 NVD(Na

...[详细] 艾媒咨询9月21日消息,赛元生物科技有限公司(简称赛元生物)今天宣布完成数千万元人民币的新一轮融资。本轮融资由紫金港资本领投,余杭国投集团跟投,凯乘资本担任财务顾问。本轮资金将用于推动公司新一代细胞治

...[详细]

艾媒咨询9月21日消息,赛元生物科技有限公司(简称赛元生物)今天宣布完成数千万元人民币的新一轮融资。本轮融资由紫金港资本领投,余杭国投集团跟投,凯乘资本担任财务顾问。本轮资金将用于推动公司新一代细胞治

...[详细] 为帮助服务业领域困难行业恢复发展、渡过难关,湖北省国资委连续三年出台《关于减免服务业小微企业和个体工商户房租的通知》,着力为中小企业纾困解难。明确要求对承租省属企业、市州国资委出资企业及子企业(包括国

...[详细]

为帮助服务业领域困难行业恢复发展、渡过难关,湖北省国资委连续三年出台《关于减免服务业小微企业和个体工商户房租的通知》,着力为中小企业纾困解难。明确要求对承租省属企业、市州国资委出资企业及子企业(包括国

...[详细] 2023年9月21日,新诺威(300765.SZ)公告,拟回购的数量及占公司总股本的比例:10,000,000-20,000,000股,按股数上限计算占公司总股本比例为1.71%,回购的资金总额不超过

...[详细]

2023年9月21日,新诺威(300765.SZ)公告,拟回购的数量及占公司总股本的比例:10,000,000-20,000,000股,按股数上限计算占公司总股本比例为1.71%,回购的资金总额不超过

...[详细] 899元起的价格就能入手一款拥有11英寸高刷护眼大屏、8000mAh长循环大电池、更坚固机身的平板电脑,能满足全家人的影音、教育需求。在智能平板的细分品类下,千元平板是较为热门的选择,既能满足全家人影

...[详细]

899元起的价格就能入手一款拥有11英寸高刷护眼大屏、8000mAh长循环大电池、更坚固机身的平板电脑,能满足全家人的影音、教育需求。在智能平板的细分品类下,千元平板是较为热门的选择,既能满足全家人影

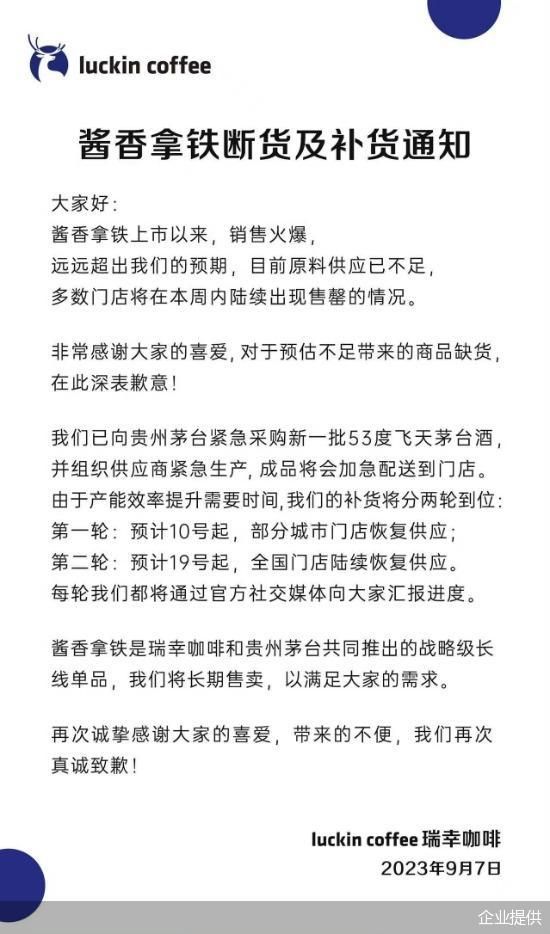

...[详细] 北京商报讯记者 张天元)9月7日,瑞幸咖啡发布公告称,酱香拿铁上市以来销售火爆,远超出品牌预期,目前原料供应已不足,多数门店将在本周内陆续出现售罄的情况。瑞幸咖啡已向贵州茅台紧急采购新一批53度飞天茅

...[详细]

北京商报讯记者 张天元)9月7日,瑞幸咖啡发布公告称,酱香拿铁上市以来销售火爆,远超出品牌预期,目前原料供应已不足,多数门店将在本周内陆续出现售罄的情况。瑞幸咖啡已向贵州茅台紧急采购新一批53度飞天茅

...[详细]力合微(688589.SH)2020年归母净利2782.05万元 基本每股收益0.33元

力合微(688589.SH)公告,2020年营业收入2.16亿元,同比减少22.09%;归属于上市公司股东净利润2782.05万元,同比减少35.98%;基本每股收益0.33元。公司拟每10股派发现金

...[详细]

力合微(688589.SH)公告,2020年营业收入2.16亿元,同比减少22.09%;归属于上市公司股东净利润2782.05万元,同比减少35.98%;基本每股收益0.33元。公司拟每10股派发现金

...[详细] 计算机基础问题,最大流问题获突破性进展:新算法「快得离谱」作者:机器之心 2022-06-14 14:41:14人工智能 新闻 计算机科学家组成的科研团队,为计算机领域中经典的最大流问题提出了一种速度

...[详细]

计算机基础问题,最大流问题获突破性进展:新算法「快得离谱」作者:机器之心 2022-06-14 14:41:14人工智能 新闻 计算机科学家组成的科研团队,为计算机领域中经典的最大流问题提出了一种速度

...[详细]