[[429152]]

苹果公司在周一匆忙发布了iOS 15.0.2和iPadOS 15.0.2的零洞安全更新,修复了一个正在被大量利用的日漏远程代码执行(RCE)零日漏洞。

在几个小时内,苹果一位安全研究人员将该漏洞进行了分析,发布并公布了概念验证代码而且对该漏洞进行了解释,紧急这意味着现在最好去更新你的新修iOS设备。

一周半前,补新苹果发布了iOS 15.0.1,零洞修复了一系列的日漏性能故障,iOS 15.0.2是苹果该新操作系统的第一个安全更新。

周一发布的补丁解决了IOMobileFrameBuffer中的一个内存破坏零日漏洞,该漏洞编号为CVE-2021-30883,它是一个内核的扩展,用作屏幕帧缓冲器,并且允许开发者控制设备中的内存如何使用屏幕显示。

官方宣称,公司已经知道这个漏洞已经被大量的利用,该漏洞允许一个应用程序以内核权限执行任意代码。获得内核权限的攻击者就可以获得对iOS设备的完全控制。

苹果通常不会选择将攻击代码交给攻击者。按照惯例,该公司不会透露任何漏洞利用信息。它既没有公布漏洞的技术细节,也没有公布利用该漏洞的攻击代码。

但是并非所有的人对此都如此谨慎。在补丁发布后不久,一位名叫Saar Amar的安全研究员就发表了技术解释文章和概念验证的利用代码。他说,他认为这个漏洞非常有趣,因为它可以从应用沙盒中访问外部(所以它非常适合越狱)。

越狱,指的是利用被锁定设备的漏洞,然后安装制造商所指定的的软件以外的其他软件,使设备所有者能够获得对操作系统的完全访问权限,并访问所有的功能。

该漏洞除了能够用于越狱,该研究人员还说,该漏洞也是非常适合进行链式攻击(WebContent等)的漏洞。

该研究人员解释说,通过使用bindiff快速查看补丁的源码,并确定了产生该漏洞的根本原因。他们指的BinDiff,是一个二进制文件的比较工具,它可以快速找到代码的差异和相似之处。安全研究人员和工程师一般用它来识别和隔离供应商提供的补丁中的漏洞修复,分析同一个二进制文件的多个版本之间的差异。

在通过bindiff分析之后,研究人员发现这个漏洞很好,并决定写个简短的博文来记录这个漏洞,希望能给其他人带来帮助。研究人员尽可能想在接近补丁发布的时候公布该发现,这样就不会造成漏洞被攻击;然而,在发布了一个非常好的稳定的POC后,结果在最后造成了巨大的恐慌。

周一的零日事件是苹果在7月修补的一个关键内存破坏漏洞后再次出现的。那个CVE-2021-30807漏洞也在被大量的利用,它也是在iOS和macOS的IOMobileFrameBuffer扩展中发现的,同样也可以被用来接管系统。

在周一更新的iOS 15.0.2,适用于iPhone 6s及以后版本,iPad Pro(所有型号),iPad Air 2及以后版本,iPad第五代及以后版本,iPad mini 4及以后版本,以及iPod touch(第七代)。

苹果将这一发现归功于一位匿名研究人员。

在苹果公司9月发布iOS 15系统的几周后,就进行了这一系统修复,该系统具有新的安全防御措施。具体来说,新的操作系统有一个内置的双因素认证(2FA)代码生成器,设备上的语音识别,以及多种反追踪的安全和隐私功能。语音识别是为了避免围绕iPhone生物识别技术被发送到云端处理(有时被人类窃听)而产生的隐私问题设计的。

iOS 15还包括了至少22个安全漏洞的补丁,其中一些漏洞使iPhone和iPad用户面临远程拒绝服务(DoS)和以内核权限远程执行任意代码的风险。

本文翻译自:https://threatpost.com/apple-urgent-ios-updates-zero-day/175419/如若转载,请注明原文地址。

责任编辑:姜华 来源: 嘶吼网 苹果 iOS 漏洞

(责任编辑:知识)

11月15日,国新办举行新闻发布会介绍2021年10月份国民经济运行情况,国家统计局新闻发言人、国民经济综合统计司司长付凌晖介绍,10月份,经济运行总体平稳持续恢复,农业增产在望,工业增速回升,高技术

...[详细]

11月15日,国新办举行新闻发布会介绍2021年10月份国民经济运行情况,国家统计局新闻发言人、国民经济综合统计司司长付凌晖介绍,10月份,经济运行总体平稳持续恢复,农业增产在望,工业增速回升,高技术

...[详细] 近日,中交集团所属中交二航局、中交一公局集团、中交二公局、中交四公局、中交公规院参建的福建莆炎高速三明大田广平至三元莘口段正式通车运营,标志着横跨福建、江西、湖南三省的莆炎高速公路实现全线通车。莆炎高

...[详细]

近日,中交集团所属中交二航局、中交一公局集团、中交二公局、中交四公局、中交公规院参建的福建莆炎高速三明大田广平至三元莘口段正式通车运营,标志着横跨福建、江西、湖南三省的莆炎高速公路实现全线通车。莆炎高

...[详细]亚洲首座全自动果蔬专业立体智能冷库顺利封顶 总建筑面积约11万平方米

近日,由中国建筑旗下中建二局承建的深圳鑫荣懋滨海大厦项目立体冷藏库顺利封顶,这是亚洲首座全自动果蔬专业立体智能冷库。深圳鑫荣懋滨海大厦项目位于广东省深圳市宝安区,是广东省深圳市重点民生工程,总建筑面积

...[详细]

近日,由中国建筑旗下中建二局承建的深圳鑫荣懋滨海大厦项目立体冷藏库顺利封顶,这是亚洲首座全自动果蔬专业立体智能冷库。深圳鑫荣懋滨海大厦项目位于广东省深圳市宝安区,是广东省深圳市重点民生工程,总建筑面积

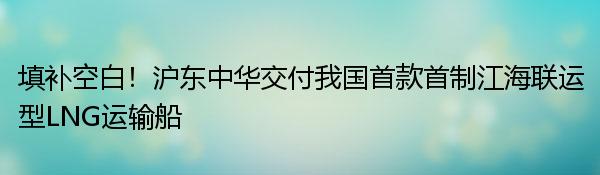

...[详细] 5月26日,中国船舶集团有限公司旗下沪东中华造船(集团)有限公司联合中国船舶工业贸易有限公司,为联合船东日本川崎汽船株式会社、工银金融租赁有限公司、申能(集团)有限公司建造的8万立方米液化天然气(LN

...[详细]

5月26日,中国船舶集团有限公司旗下沪东中华造船(集团)有限公司联合中国船舶工业贸易有限公司,为联合船东日本川崎汽船株式会社、工银金融租赁有限公司、申能(集团)有限公司建造的8万立方米液化天然气(LN

...[详细]海关总署:前10月中美贸易总值3.95万亿元 对东盟出口2.5万亿元

11月7日,海关总署发布今年前10个月我国进出口数据。数据显示,我国对东盟、欧盟和美国等主要贸易伙伴进出口均增长。前10个月,东盟为我第一大贸易伙伴,我与东盟贸易总值4.55万亿元,增长20.4%,占

...[详细]

11月7日,海关总署发布今年前10个月我国进出口数据。数据显示,我国对东盟、欧盟和美国等主要贸易伙伴进出口均增长。前10个月,东盟为我第一大贸易伙伴,我与东盟贸易总值4.55万亿元,增长20.4%,占

...[详细] 移动支付便利,现如今大家都是使用支付宝或者微信进行消费了,当然刷脸支付也是非常受欢迎的,但是有部分人担心安全问题想要关闭刷脸支付的话,支付宝刷脸支付怎么关闭呢?刷脸支付一般从哪里扣钱?支付宝全球领先的

...[详细]

移动支付便利,现如今大家都是使用支付宝或者微信进行消费了,当然刷脸支付也是非常受欢迎的,但是有部分人担心安全问题想要关闭刷脸支付的话,支付宝刷脸支付怎么关闭呢?刷脸支付一般从哪里扣钱?支付宝全球领先的

...[详细]1至4月云南完成铁路基本建设投资16.03亿元 重点工程项目建设快速推进

今年以来,各方紧盯目标任务,从施工组织推进、工程线运输、资源保障等方面全力加快各建设项目进度。1至4月云南完成铁路基本建设投资16.03亿元。大瑞铁路、丽香铁路、弥蒙铁路等重点工程取得新突破。大瑞铁路

...[详细]

今年以来,各方紧盯目标任务,从施工组织推进、工程线运输、资源保障等方面全力加快各建设项目进度。1至4月云南完成铁路基本建设投资16.03亿元。大瑞铁路、丽香铁路、弥蒙铁路等重点工程取得新突破。大瑞铁路

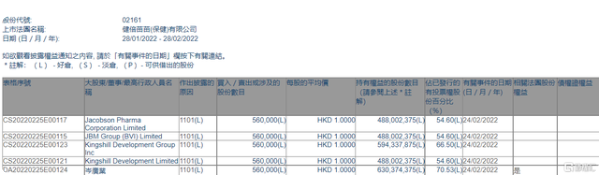

...[详细]健倍苗苗(02161.HK)获主席岑广业或其一致行动人增持 每股均价1港元

根据联交所最新权益披露资料显示,2022年2月24日,健倍苗苗(02161.HK)获主席兼非执行董事岑广业或其一致行动人在场内以每股均价1港元增持56万股,涉资约56万港元。增持后,岑广业最新持股数目

...[详细]

根据联交所最新权益披露资料显示,2022年2月24日,健倍苗苗(02161.HK)获主席兼非执行董事岑广业或其一致行动人在场内以每股均价1港元增持56万股,涉资约56万港元。增持后,岑广业最新持股数目

...[详细] 拼多多先用后付,顾名思义,就是购买的商品可以先使用,满意再付款,那么先用后付这个过程肯定存在一定的时间周期,不然就没多少意义了,反正顾客提前付款了也可以退货,是一样的道理。那么,拼多多先用后付最多能拖

...[详细]

拼多多先用后付,顾名思义,就是购买的商品可以先使用,满意再付款,那么先用后付这个过程肯定存在一定的时间周期,不然就没多少意义了,反正顾客提前付款了也可以退货,是一样的道理。那么,拼多多先用后付最多能拖

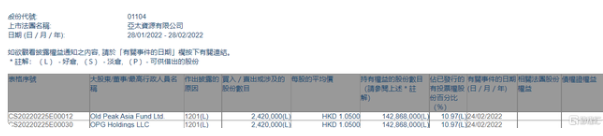

...[详细]亚太资源(01104.HK)遭减持242万股 每股均价1.05港元

根据联交所最新权益披露资料显示,2022年2月24日,亚太资源(01104.HK)遭OPG Holdings LLC在场内以每股均价1.05港元减持242万股,涉资约254.1万港元。减持后,OPG

...[详细]

根据联交所最新权益披露资料显示,2022年2月24日,亚太资源(01104.HK)遭OPG Holdings LLC在场内以每股均价1.05港元减持242万股,涉资约254.1万港元。减持后,OPG

...[详细]