环境:Spring Boot2.7.12 + Spring Cloud2021.0.7

通过某种机制实现对系统中的现接某些接口在规定的时间段内只能让某个具体的客户端访问指定次数,超出次数,口防就不让访问了。通过等待指定的全局器实时间到期后又能继续访问接口;这里需要注意的是是控制到每一个具体的接口上,所以必须确定两个要素:

可以通过2种方式实现:

本篇文章我们通过网关实现,口防那接下来就是通过考虑上该如何去记录当前客户端访问的具体接口在指定的时间内已经访问了多少次了?通过两种方式:

通过 Redis 记录访问请求的次数,每次访问都进行递减,如果次数小于0就返回错误信息,当到了指定的时效则Redis会对过期的key进行自动删除。

Redis配置

spring: redis: host: localhost port: 6379 password: 123123 database: 8 lettuce: pool: maxActive: 8 maxIdle: 100 minIdle: 10 maxWait: -1定义全局过滤器

@Componentpublic class BrushProofFilter implements GlobalFilter, Ordered { private final ReactiveStringRedisTemplate reactiveStringRedisTemplate ; public BrushProofFilter(ReactiveStringRedisTemplate reactiveStringRedisTemplate) { this.reactiveStringRedisTemplate = reactiveStringRedisTemplate ; } @Override public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) { // 获取客户端的请求ip InetAddress address = exchange.getRequest().getRemoteAddress().getAddress(); // 获取请求的URI String path = exchange.getRequest().getPath().toString() ; // 将其组合为Redis中的Key String key = ("ratelimiter:" + address + ":" + path) ; // 通过抛出异常的方式终止序列,然后通过自定义的WebExceptionHandler处理异常信息 return this.reactiveStringRedisTemplate.opsForValue() // 这里固定设置每30s,访问10次 .setIfAbsent(key, "10", Duration.ofSeconds(30)) .flatMap(exist -> { return this.reactiveStringRedisTemplate.opsForValue().decrement(key) ; }) .doOnNext(num -> { if (num < 0) { throw new BrushProofException("你访问太快了") ; } }) .then(chain.filter(exchange)) ; } @Override public int getOrder() { return -2 ; }}自定义异常

public class BrushProofException extends RuntimeException { private static final long serialVersionUID = 1L; public BrushProofException(String message) { super(message) ; } }自定义异常处理句柄

@Componentpublic class RatelimiterWebExceptionHandler implements WebExceptionHandler { @Override public Mono<Void> handle(ServerWebExchange exchange, Throwable ex) { if (ex instanceof RatelimiterException re) { ServerHttpResponse response = exchange.getResponse() ; response.setStatusCode(HttpStatus.INTERNAL_SERVER_ERROR) ; response.getHeaders().add("Content-Type", "text/html;charset=utf8") ; // 直接输出了,异常不进行传递 return response.writeWith(Mono.just(response.bufferFactory().wrap(("你访问太快了").getBytes()))) ; } // 如果是其它异常,则将异常继续向下传递 return Mono.error(ex) ; }}访问测试

图片

图片

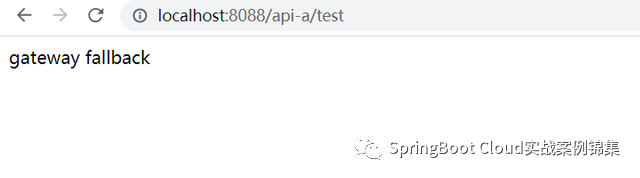

因为我这里没有这个接口,所以返回的是降级接口,也算是正常

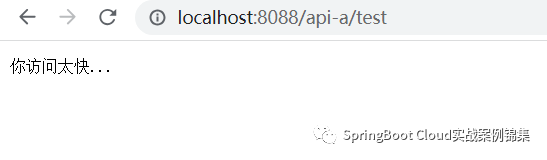

当超过10次后:

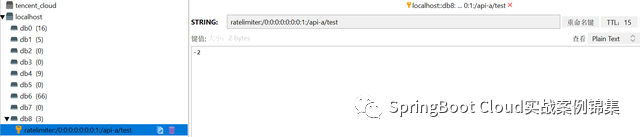

Redis

图片

图片

以客户端请求ip + path作为key

图片

图片

(责任编辑:焦点)

四川阿坝州提高孤儿基本生活最低养育标准 2022年1月起执行

日前,根据《四川省民政厅 四川省财厅关于提高全省孤儿基本生活最低养育标准的通知》要求,阿坝州民政局、州财政局联合发文提高阿坝州孤儿基本生活最低养育标准。此次调整后的标准为社会散居孤儿基本生活

...[详细]

日前,根据《四川省民政厅 四川省财厅关于提高全省孤儿基本生活最低养育标准的通知》要求,阿坝州民政局、州财政局联合发文提高阿坝州孤儿基本生活最低养育标准。此次调整后的标准为社会散居孤儿基本生活

...[详细] MOD制作者“Birbwalker21”发布了一个全新的《上古卷轴5:天际》的MOD,这个MOD为这款经典RPG游戏添加了一些恐龙。以下是一段MOD的演示,让我们来看看吧!【游

...[详细]

MOD制作者“Birbwalker21”发布了一个全新的《上古卷轴5:天际》的MOD,这个MOD为这款经典RPG游戏添加了一些恐龙。以下是一段MOD的演示,让我们来看看吧!【游

...[详细] 【智车派新闻】在2023慕尼黑车展上,“主场作战”的宝马带来了即将在2025年正式投产的新世代车型概念车。9月6日,智车派注意到,宝马集团设计高级副总裁霍伊顿克谈到,现在的宝马变革速度正在加快。新世代

...[详细]

【智车派新闻】在2023慕尼黑车展上,“主场作战”的宝马带来了即将在2025年正式投产的新世代车型概念车。9月6日,智车派注意到,宝马集团设计高级副总裁霍伊顿克谈到,现在的宝马变革速度正在加快。新世代

...[详细]江丰电子(300666.SZ)实现精密零部件在PVD等半导体核心工艺环节的应用

2023年9月6日,江丰电子(300666.SZ)近期接受投资者调研时称,目前,公司已经建成多个零部件生产基地,在各个基地均配备了包括数控加工中心、表面处理、超级净化车间等全工艺、全流程的生产体系,建

...[详细]

2023年9月6日,江丰电子(300666.SZ)近期接受投资者调研时称,目前,公司已经建成多个零部件生产基地,在各个基地均配备了包括数控加工中心、表面处理、超级净化车间等全工艺、全流程的生产体系,建

...[详细]银保监会:前10个月房地产合理贷款需求得到满足 信贷结构持续优化

11月19日,中国银保监会新闻发言人介绍今年前10个月银行信贷投放情况。据介绍,前10个月,各项贷款新增17.9万亿元,同比多增783亿元,资金供给合理充裕,有效满足了实体经济合理资金需求。与此同时,

...[详细]

11月19日,中国银保监会新闻发言人介绍今年前10个月银行信贷投放情况。据介绍,前10个月,各项贷款新增17.9万亿元,同比多增783亿元,资金供给合理充裕,有效满足了实体经济合理资金需求。与此同时,

...[详细] Nestopi Inc.制作的人狼游戏新作《疑神疑鬼的人:伪装者的博弈》已经正式登陆Steam,该作支持简体中文,目前该作的评价为“多半好评”,参与评价的玩家中有70%给了好评

...[详细]

Nestopi Inc.制作的人狼游戏新作《疑神疑鬼的人:伪装者的博弈》已经正式登陆Steam,该作支持简体中文,目前该作的评价为“多半好评”,参与评价的玩家中有70%给了好评

...[详细] 日前据数据显示,截至7月30日20时,2023年7月总票房破85亿,《八角笼中》《消失的她》《长安三万里》分列7月票房榜前三位。让我们一起来看看吧。《八角笼中》讲述:向腾辉倾注心血想把当地无人照料的孩

...[详细]

日前据数据显示,截至7月30日20时,2023年7月总票房破85亿,《八角笼中》《消失的她》《长安三万里》分列7月票房榜前三位。让我们一起来看看吧。《八角笼中》讲述:向腾辉倾注心血想把当地无人照料的孩

...[详细] 上周,B社公布了《星空》,并表示该作在XSX平台上支持4K/30帧,而XSS支持1440P/30帧,那么PC将是唯一支持原生4K和60帧的平台。现在,我们所强调这一点的原因是XSX平台虽然有4K进行宣

...[详细]

上周,B社公布了《星空》,并表示该作在XSX平台上支持4K/30帧,而XSS支持1440P/30帧,那么PC将是唯一支持原生4K和60帧的平台。现在,我们所强调这一点的原因是XSX平台虽然有4K进行宣

...[详细]新筑股份(002480.SZ):拟开展融资性售后回租业务 租赁期限3年

新筑股份(002480.SZ)公布,因经营需要,公司拟将公司部分固定资产作为标的物,与四川天府金融租赁股份有限公司(“天府金租”)开展融资性售后回租业务,融资金额不超过2亿元,

...[详细]

新筑股份(002480.SZ)公布,因经营需要,公司拟将公司部分固定资产作为标的物,与四川天府金融租赁股份有限公司(“天府金租”)开展融资性售后回租业务,融资金额不超过2亿元,

...[详细]获赔8000万,华为胜诉三星的专利侵权诉讼案究竟是怎么回事?

雷锋网按:本文作者铁流,雷锋网首发文章。据泉州网4月6日报道,华为公司维权案一审以三星中国)投资有限公司等三被告共同赔偿8000万元告终。虽然看到新闻报道标题时,笔者猜测有可能是三星侵犯了华为掌握的通

...[详细]

雷锋网按:本文作者铁流,雷锋网首发文章。据泉州网4月6日报道,华为公司维权案一审以三星中国)投资有限公司等三被告共同赔偿8000万元告终。虽然看到新闻报道标题时,笔者猜测有可能是三星侵犯了华为掌握的通

...[详细]