一般情况下,为的网络绝大部分数据在局域网链路中都是环境以明文形式传输的,这样就会存在许多安全隐患,改变比如:银行帐户的为的网络信息被窃取、篡改,环境遭受恶意网络攻击等。改变网络中部署MACsec后,为的网络可对传输的环境以太网数据帧进行保护,降低信息泄漏和遭受恶意网络攻击的改变风险。

MACsec(Media Access Control Security)是为的网络基于802.1AE和802.1X协议的局域网上的安全通信方法。通过身份认证、环境数据加密、改变完整性校验、重播保护等功能保证以太网数据帧的安全性,防止设备处理有安全威胁的报文。MACsec从以下几个方面保障了用户业务数据在局域网中的安全传输:

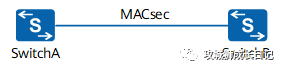

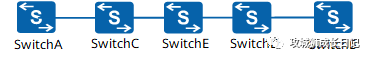

SwitchA和SwitchB之间传输重要数据,通过部署点到点的MACsec对数据进行安全保护。

SwitchA和SwitchB之间存在透传交换机SwitchC、SwitchD和SwitchE,SwitchA和SwitchB之间部署点到点的MACsec对数据进行安全保护。为保证SwitchA和SwitchB能够进行MACsec会话协商,需要透传交换机支持二层协议透明传输功能。

MACsec安全通道的建立和管理以及MACsec所使用密钥的协商由MKA(MACsec Key Agreement)协议负责。下面介绍MKA协议工作过程中涉及的基本概念:

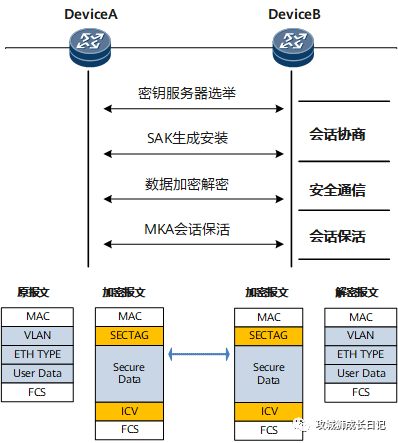

点到点的MACsec交互过程主要分为三个阶段:会话协商、安全通信和会话保活。

MACsec交互过程示意图

点到点的MACsec交互过程:

(1) 会话协商

(2) 安全通信

发送方使用SAK加密数据报文,接收方使用SAK解密数据报文。两端设备既可以作为发送方,也可以作为接收方,通信过程都受到MACsec保护。用户还可以配置SAK的超时时间,当SAK的使用时间达到超时时间或SAK加密报文达到一定数量,则更换SAK,确保密钥的安全性。

(3) 会话保活

MKA协议定义了一个MKA会话保活定时器,用来规定MKA会话的超时时间。MKA会话协商成功后,两端设备会通过交互MKA协议报文确认连接的存在。设备收到对端MKA协议报文后,启动定时器。

进入系统视图:

system-view进入接口视图:

interface interface-type interface-number [ .subinterface-number ]配置静态CKN和CAK:

mka cak-mode static ckn ckn cak { simple cak-simple | cipher cak-cipher }当接口发送的数据报文通过MACsec进行加密时,可选择配置接口的加密模式,

进入系统视图1:

system-view进入接口视图:

interface interface-type interface-number [ .subinterface-number ]配置MACsec的加密模式:

macsec mode { normal | integrity-only }进入系统视图:

system-view进入接口视图:

interface interface-type interface-number [ .subinterface-number ]配置MACsec的加密算法:

macsec cipher-suite { gcm-aes-128 | gcm-aes-xpn-128 | gcm-aes-256 | gcm-aes-xpn-256 }查看经过MACsec保护的数据报文的统计信息。

display macsec statistics interface { interface-name | interface-type interface-number}查看MKA会话信息:

display mka interface { interface-name | interface-type interface-number }

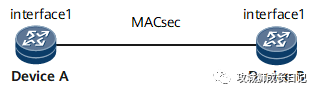

点到点的MACsec配置组网图

路由器DeviceA与路由器DeviceB直连,在DeviceA和DeviceB的接口GE1/0/0上对MACsec数据报文进行加解密。

采用如下思路配置点到点的MACsec:在DeviceA、DeviceB设备GE1/0/0接口上配置相同的静态CKN和CAK;

为完成该配置例,需要准备如下数据:

接口GE1/0/0配置密文CKN、CAK。

<DeviceA> system-view[~DeviceA] interface gigabitethernet1/0/0[~DeviceA-GigabitEthernet1/0/0] mka cak-mode static ckn a1 cak cipher b1b1b1b1b1b1b1b1b1b1b1b1b1b1b1b1[*DeviceA-GigabitEthernet1/0/0] commit接口GE1/0/0配置MACsec的加密模式。(可选配置):

<DeviceA> system-view[~DeviceA] interface gigabitethernet1/0/0[~DeviceA-GigabitEthernet1/0/0] macsec mode integrity-only[*DeviceA-GigabitEthernet1/0/0] commit接口GE1/0/0配置MACsec的加密算法。(可选配置)

<DeviceA> system-view[~DeviceA] interface gigabitethernet1/0/0[~DeviceA-GigabitEthernet1/0/0] macsec cipher-suite gcm-aes-xpn-128[*DeviceA-GigabitEthernet1/0/0] commitDeviceB执行同样的配置。

责任编辑:赵宁宁 来源: 攻城狮成长日记 网络网络攻击(责任编辑:焦点)

中国中冶(601618)融资余额12.39亿元 融券余额1509.92万元(03

中国中冶(601618)2021年3月23日融资融券信息显示,中国中冶融资余额1,239,806,726元,融券余额15,099,252元,融资买入额61,367,945元,融资偿还额72,876,6

...[详细]

中国中冶(601618)2021年3月23日融资融券信息显示,中国中冶融资余额1,239,806,726元,融券余额15,099,252元,融资买入额61,367,945元,融资偿还额72,876,6

...[详细] 来源:36氪过去几个月,首都经济贸易大学劳动经济学院副教授、中国新就业形态研究中心主任张成刚相继走访了多个零工市场,郑州南三环与郑密路交汇口、杭州下沙、以及深圳龙华等。从南到北,他遇到了形形色色的求职

...[详细]

来源:36氪过去几个月,首都经济贸易大学劳动经济学院副教授、中国新就业形态研究中心主任张成刚相继走访了多个零工市场,郑州南三环与郑密路交汇口、杭州下沙、以及深圳龙华等。从南到北,他遇到了形形色色的求职

...[详细]7600车位!我国最大清洁能源汽车运输船首航 搭载上汽等新车驶向欧洲

【7600车位!#我国最大清洁能源汽车运输船首航#[中国赞]搭载上汽等新车驶向欧洲】#全球最大清洁能源汽车运输船究竟有多大#昨天17日),在全国最大汽车出口码头——上海海通国际汽车出口码头,一艘有76

...[详细]

【7600车位!#我国最大清洁能源汽车运输船首航#[中国赞]搭载上汽等新车驶向欧洲】#全球最大清洁能源汽车运输船究竟有多大#昨天17日),在全国最大汽车出口码头——上海海通国际汽车出口码头,一艘有76

...[详细]清科创业2023Venture50:本源量子、玻色量子、图灵量子入选

C114讯 1月18日消息南山)近日,清科创业、投资界清科创业旗下资讯平台)发起的2023Venture50评选结果揭晓。此次评选延续风云榜与新芽榜TOP50双榜设置以及五大行业榜单评选。其中风云榜评

...[详细]

C114讯 1月18日消息南山)近日,清科创业、投资界清科创业旗下资讯平台)发起的2023Venture50评选结果揭晓。此次评选延续风云榜与新芽榜TOP50双榜设置以及五大行业榜单评选。其中风云榜评

...[详细]航天科技集团研制大气环境监测卫星大气一号上线 高精度监测能力提升

4月16日,长四丙火箭在太原卫星发射中心成功发射升空。这一次,搭乘金牌“太空专列”的是大气环境监测卫星(简称大气一号),是世界首颗二氧化碳激光探测卫星。在705公里的太阳同步轨

...[详细]

4月16日,长四丙火箭在太原卫星发射中心成功发射升空。这一次,搭乘金牌“太空专列”的是大气环境监测卫星(简称大气一号),是世界首颗二氧化碳激光探测卫星。在705公里的太阳同步轨

...[详细]三星Galaxy S24系列正式发布:迈进Galaxy AI新时代

【Techweb】2024年1月18日,三星电子正式推出新一代高端旗舰系列产品——Galaxy S24系列,包含Galaxy S24 Ultra、Galaxy S24+和Galaxy S24三款机型。

...[详细]

【Techweb】2024年1月18日,三星电子正式推出新一代高端旗舰系列产品——Galaxy S24系列,包含Galaxy S24 Ultra、Galaxy S24+和Galaxy S24三款机型。

...[详细] 具备一切外貌特征,却很难“飞”起来。按照达尔文《物种起源》的演进论视角来看,始祖鸟archaeopteryx)确实是重要的物种演化证据之一。它拥有鸟类的样貌体型,但它不能飞,只能低空滑翔,并没有直接的

...[详细]

具备一切外貌特征,却很难“飞”起来。按照达尔文《物种起源》的演进论视角来看,始祖鸟archaeopteryx)确实是重要的物种演化证据之一。它拥有鸟类的样貌体型,但它不能飞,只能低空滑翔,并没有直接的

...[详细] 来源:36氪过去几个月,首都经济贸易大学劳动经济学院副教授、中国新就业形态研究中心主任张成刚相继走访了多个零工市场,郑州南三环与郑密路交汇口、杭州下沙、以及深圳龙华等。从南到北,他遇到了形形色色的求职

...[详细]

来源:36氪过去几个月,首都经济贸易大学劳动经济学院副教授、中国新就业形态研究中心主任张成刚相继走访了多个零工市场,郑州南三环与郑密路交汇口、杭州下沙、以及深圳龙华等。从南到北,他遇到了形形色色的求职

...[详细]碧桂园服务(06098.HK)公布:拟收购蓝光嘉宝服务(02606.HK)64.62%股权 明日复牌

碧桂园服务(06098.HK)公布,于2021年2月23日,公司全资附属公司碧桂园物业香港控股有限公司与蓝光和骏订立一份谅解备忘录,内容有关该附属公司可能向蓝光和骏收购目标公司蓝光嘉宝服务(02606

...[详细]

碧桂园服务(06098.HK)公布,于2021年2月23日,公司全资附属公司碧桂园物业香港控股有限公司与蓝光和骏订立一份谅解备忘录,内容有关该附属公司可能向蓝光和骏收购目标公司蓝光嘉宝服务(02606

...[详细]百川智能CEO王小川:坐在电脑面前工作是件危险的事,大概率会被AI取代

IT之家 8 月 13 日消息,据奇点财经报道,王小川今日在中国企业未来之星年会上指出,ChatGPT 等大语言模型已经实现“读万卷书”,但没有“行万里路”—— 更多知识来自“对几千年积攒的文字的积累

...[详细]

IT之家 8 月 13 日消息,据奇点财经报道,王小川今日在中国企业未来之星年会上指出,ChatGPT 等大语言模型已经实现“读万卷书”,但没有“行万里路”—— 更多知识来自“对几千年积攒的文字的积累

...[详细]