本文我们将了解容器安全挑战并了解关键的实践容器安全优秀实践,例如保护镜像、和常harbor等。见威

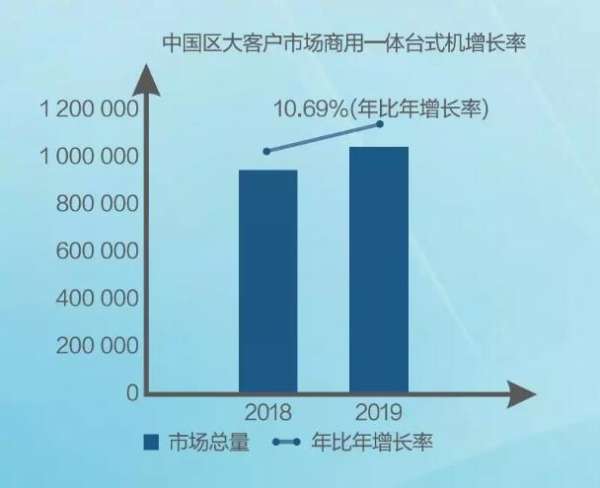

容器技术已经存在了 10 多年,最近由于云计算的容器普及而爆发。

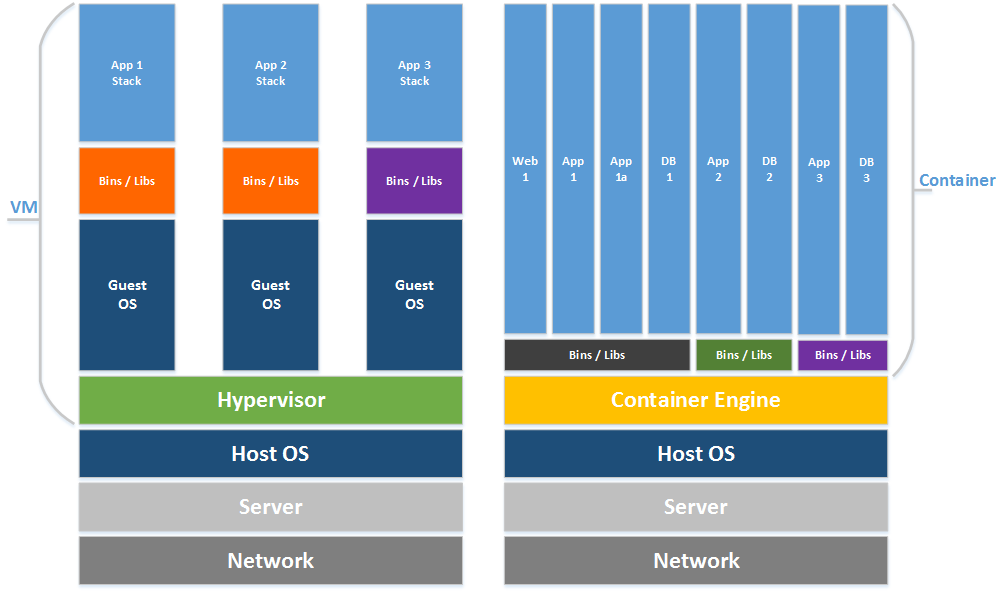

虚拟机:

容器:

容器有哪些安全优势?

(1) 应用程序隔离:

(2) 减少攻击面

您应该注意哪些容器的安全风险?

(1) 增加了复杂性:

(2) 未彻底隔离

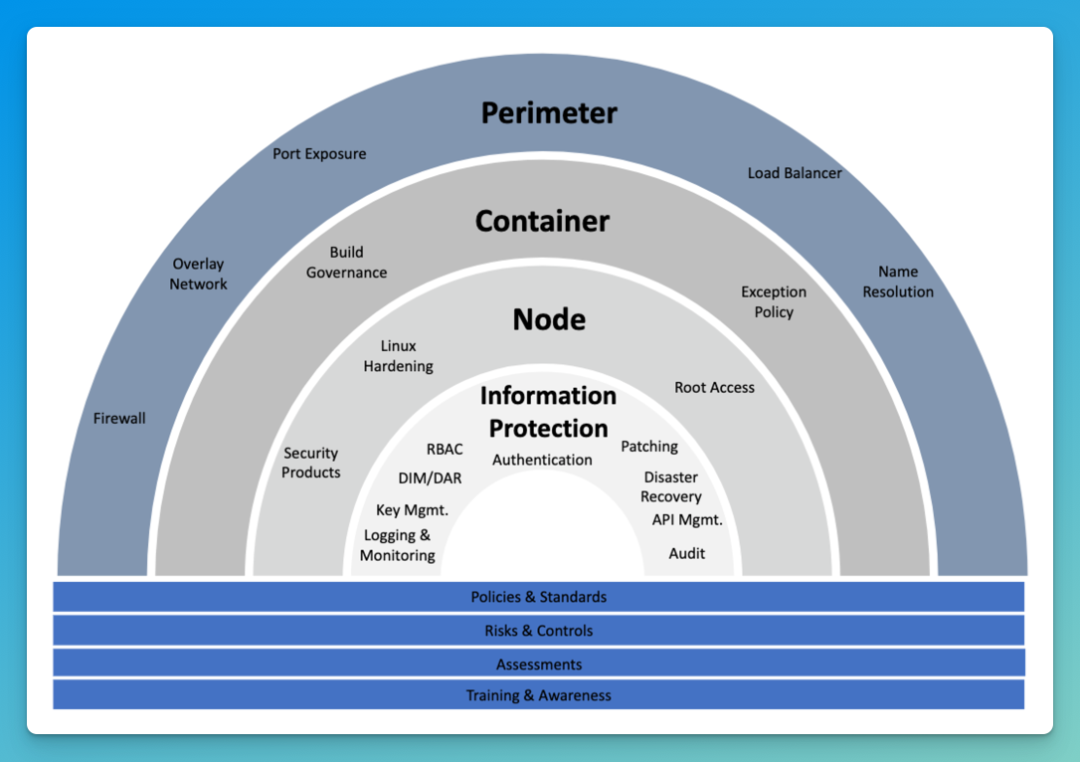

您应该如何考虑将纵深防御实践应用于容器?

如果您不熟悉威胁建模,最好将其描述为:

影响应用程序安全性的所有信息的结构化表示。本质上,它是从安全的角度看待应用程序及其环境的视图

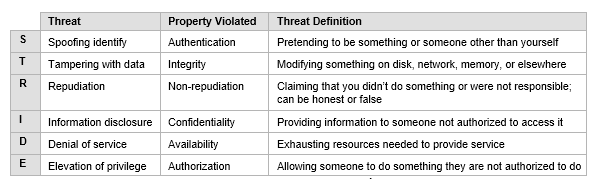

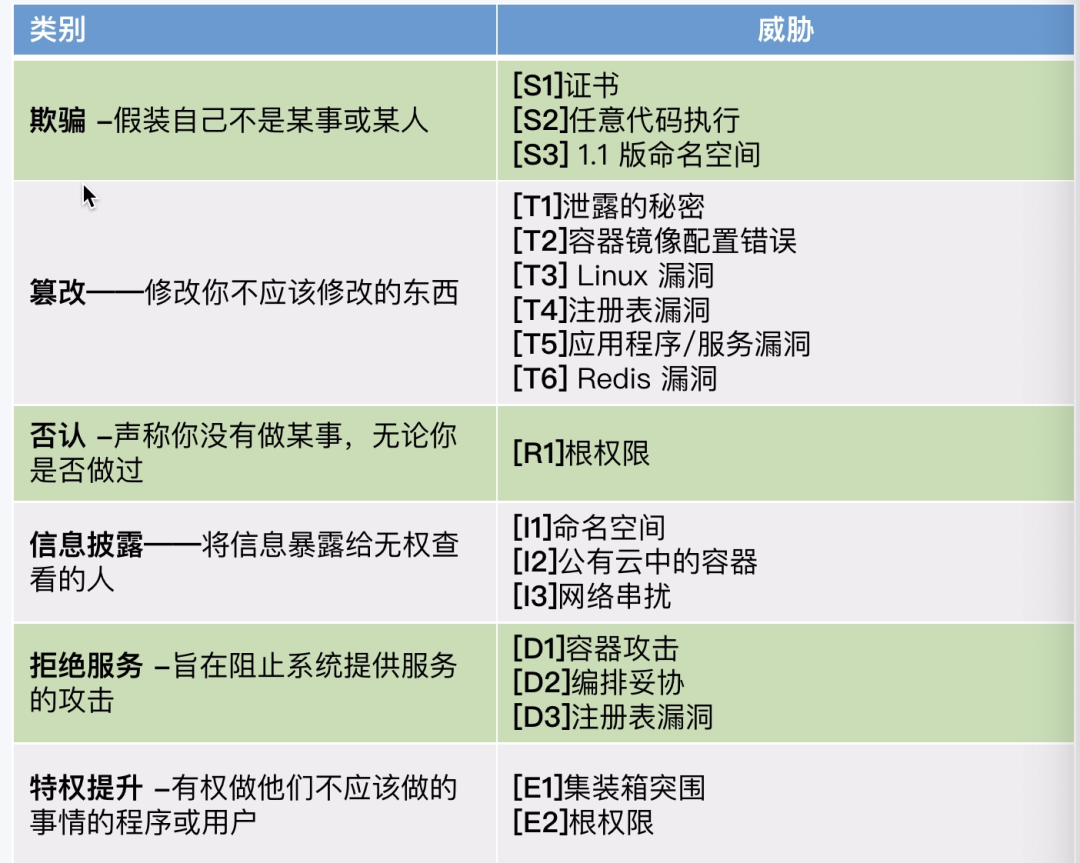

STRIDE是一个流行的威胁建模框架,在这里我将分享映射到该框架的容器威胁的非详尽列表。

STRIDE 评估系统详细设计。它对就地系统进行建模,主要用于识别系统实体、事件和系统边界。

这里有一些例子:

总结

我希望你喜欢这种关于容器安全挑战的观点,并学到了一些新东西。这篇文章并非旨在详尽列出威胁和最佳实践,而是提供一般的观点和方向。

责任编辑:赵宁宁 来源: 云原生技术爱好者社区 容器安全容器(责任编辑:娱乐)

网购现如今是最受欢迎的一种购物方式了,不同的网购平台有很多,其中二手的网购平台也层出不穷,闲鱼就是知名的二手平台之一,那么闲鱼多久自动确认收货呢?还有闲鱼上买东西,如果不喜欢可以退款退货吗?闲鱼是阿里

...[详细]

网购现如今是最受欢迎的一种购物方式了,不同的网购平台有很多,其中二手的网购平台也层出不穷,闲鱼就是知名的二手平台之一,那么闲鱼多久自动确认收货呢?还有闲鱼上买东西,如果不喜欢可以退款退货吗?闲鱼是阿里

...[详细] 开源图像编辑器 GIMP 开发者透露 2019 年计划作者:佚名 2019-01-04 10:00:48新闻 开源 开源图像编辑器项目 GIMP 的开发者通过官方博客回顾了 2018 年,并谈论了 2

...[详细]

开源图像编辑器 GIMP 开发者透露 2019 年计划作者:佚名 2019-01-04 10:00:48新闻 开源 开源图像编辑器项目 GIMP 的开发者通过官方博客回顾了 2018 年,并谈论了 2

...[详细] MySQL为什么莫名其妙地断开连接以及解决方案!作者:日常加油站 2022-04-27 10:02:20数据库 MySQL 最近遇到在将本地的项目部署到服务器上之后遇到的一个奇怪问题在部署完成后,网站

...[详细]

MySQL为什么莫名其妙地断开连接以及解决方案!作者:日常加油站 2022-04-27 10:02:20数据库 MySQL 最近遇到在将本地的项目部署到服务器上之后遇到的一个奇怪问题在部署完成后,网站

...[详细] 不含任何专有代码,GNU Linux-Libre 6.2 发布作者:故渊 2023-02-22 07:09:53系统 Linux Alexandre Oliva 今天正式推出了 GNU Linux-l

...[详细]

不含任何专有代码,GNU Linux-Libre 6.2 发布作者:故渊 2023-02-22 07:09:53系统 Linux Alexandre Oliva 今天正式推出了 GNU Linux-l

...[详细]ST步森(002569.SZ)公布消息:终止收购微动天下100%的股权

ST步森(002569.SZ)公布,公司于2021年3月26日召开第六届董事会第二次会议和第六届监事会第二次会议,审议通过了《关于终止重大资产重组的议案》,同意公司终止本次重大资产重组事项。公司独立董

...[详细]

ST步森(002569.SZ)公布,公司于2021年3月26日召开第六届董事会第二次会议和第六届监事会第二次会议,审议通过了《关于终止重大资产重组的议案》,同意公司终止本次重大资产重组事项。公司独立董

...[详细] 3月5日,小米商城官方微博宣布Redmi Note 8 Pro开启女神节福利。具体来说,Redmi Note 8 Pro的6GB+64GB版本闪降100元,到手价为1199元,可以说性价比是非常强的。

...[详细]

3月5日,小米商城官方微博宣布Redmi Note 8 Pro开启女神节福利。具体来说,Redmi Note 8 Pro的6GB+64GB版本闪降100元,到手价为1199元,可以说性价比是非常强的。

...[详细] 4月20日消息,名中医线上咨询平台快问中医获得至信药业pre-A轮融资,据创投时报了解,快问中医曾获得宜华健康天使轮融资。据创投时报资料库显示,快问中医隶属于广东快问信息科技有限公司,是一家名中医线上

...[详细]

4月20日消息,名中医线上咨询平台快问中医获得至信药业pre-A轮融资,据创投时报了解,快问中医曾获得宜华健康天使轮融资。据创投时报资料库显示,快问中医隶属于广东快问信息科技有限公司,是一家名中医线上

...[详细] 《瘟疫传说:安魂曲》的PS5版本将非常侧重于利用DualSense手柄的高级触觉反馈功能。开发商Asobo工作室的目标是利用触觉反馈功能还原“老鼠爬过玩家手指的感觉”。在接受媒体采访时,Asobo工作

...[详细]

《瘟疫传说:安魂曲》的PS5版本将非常侧重于利用DualSense手柄的高级触觉反馈功能。开发商Asobo工作室的目标是利用触觉反馈功能还原“老鼠爬过玩家手指的感觉”。在接受媒体采访时,Asobo工作

...[详细] 11月15日,中国多层次资本市场建设又将迎来里程碑事件——筹备了两个多月的北交所正式开市。从当日市场表现来看,新股表现可谓惊艳。据Wind数据统计,10只新股当日平均涨幅近20

...[详细]

11月15日,中国多层次资本市场建设又将迎来里程碑事件——筹备了两个多月的北交所正式开市。从当日市场表现来看,新股表现可谓惊艳。据Wind数据统计,10只新股当日平均涨幅近20

...[详细] 2023 年十款优秀爬虫保护软件作者:铸盾安全 2022-12-10 00:06:13安全 应用安全 一个好的机器人可以快速回答您的问题或为您提供相关的搜索结果,而一个坏的机器人可以进行鱼叉式网络钓鱼

...[详细]

2023 年十款优秀爬虫保护软件作者:铸盾安全 2022-12-10 00:06:13安全 应用安全 一个好的机器人可以快速回答您的问题或为您提供相关的搜索结果,而一个坏的机器人可以进行鱼叉式网络钓鱼

...[详细]