前几天恰巧碰到不算是系统题目的题目吧,涉及到Win与Linux的密码系统密码存放问题。这里总结一下两个系统下密码加密保存方式。加密

Windows:

SAM文件一般存放在C:\Windows\System32\Config下,浅谈存在LM-Hash与NT-Hash两种加密方式。系统

Windows系统下的密码hash密码格式为:

用户名称:RID:LM-HASH值:NT-HASH值,例如:

Administrator:500:C8825DB10F2590EAAAD3B435B51404EE

:683020925C5D8569C23AA724774CE6CC:::

用户名称为:Administrator

RID为:500

LM-HASH值为:C8825DB10F2590EAAAD3B435B51404EE

NT-HASH值为:683020925C5D8569C23AA724774CE6CC

关于Windows下LM-Hash值生成原理:

假设明文口令是加密“Welcome”,首先全部转换成大写“WELCOME”,浅谈再做将口令字符串大写转后后的系统字符串变换成二进制串: “WELCOME” -> 57454C434F4D4500000000000000

说明:如果明文口令经过大写变换后的二进制字符串不足14字节,则需要在其后添加0×00补足14字节。密码然后切割成两组7字节的加密数据,分别经str_to_key()函数处理得到两组8字节数据:

57454C434F4D45 -str_to_key()-> 56A25288347A348A

00000000000000 -str_to_key()-> 0000000000000000

这两组8字节数据将做为DESKEY对魔术字符串“KGS!@#$%”进行标准DES加密

“KGS!@#$%” -> 4B47532140232425

56A25288347A348A -对4B47532140232425进行标准DES加密-> C23413A8A1E7665F

0000000000000000 -对4B47532140232425进行标准DES加密-> AAD3B435B51404EE

将加密后的浅谈这两组数据简单拼接,就得到了最后的系统LM Hash

LM Hash: C23413A8A1E7665FAAD3B435B51404EE

由于LM-Hash只能最大限制14位密码,安全性较差,密码NT-Hash应运而生。

假设明文口令是“123456”,首先转换成Unicode字符串,与LM Hash算法不同,这次不需要添加0×00补足14字节

“123456″ -> 310032003300340035003600

从ASCII串转换成Unicode串时,使用little-endian序。对所获取的Unicode串进行标准MD4单向哈希,无论数据源有多少字节,MD4固定产生128-bit的哈希值,

16字节310032003300340035003600 -进行标准MD4单向哈希-> 32ED87BDB5FDC5E9CBA88547376818D4

就得到了最后的NTLM Hash

NTLM Hash: 32ED87BDB5FDC5E9CBA88547376818D4

与LM Hash算法相比,明文口令大小写敏感,无法根据NTLM Hash判断原始明文口令是否小于8字节,摆脱了魔术字符串”KGS!@#$%”。MD4是真正的单向哈希函数,穷举作为数据源出现的明文,难度较大。

Linux:

Linux密码存放于shadow文件。假设取其中一条记录如下:

manifold:$1$UmP0IdhG$JwSobqdBKrgzY9GJafh.I1:14627:0:99999:7:::

manifold为账户名

$1代表md5加密

UmP0IdhG是salt

JwSobqdBKrgzY9GJafh.I1是使用MD5加密后的密码。

注意由于salt是不固定的,故同样的帐号对应HASH可以不同。

责任编辑:蓝雨泪 来源: 2cto 系统密码加密加密系统安全(责任编辑:综合)

天气转冷,北京租赁市场也正式入冬,市场淡季叠加部分区域疫情反弹因素,11月北京租赁市场呈现加速降温趋势。11月29日,贝壳研究院发布数据显示,11月北京市租赁成交量环比减少超过10%,各城区租赁市场均

...[详细]

天气转冷,北京租赁市场也正式入冬,市场淡季叠加部分区域疫情反弹因素,11月北京租赁市场呈现加速降温趋势。11月29日,贝壳研究院发布数据显示,11月北京市租赁成交量环比减少超过10%,各城区租赁市场均

...[详细] 一位《使命召唤19:现代战争 2》玩家发布了一张图片,将游戏的 UI 与海外流媒体服务 Hulu 的 用户界面进行了对比,两者看起来非常相似。这种设计选择引起了玩家的大量批评。游戏于 2022 年 1

...[详细]

一位《使命召唤19:现代战争 2》玩家发布了一张图片,将游戏的 UI 与海外流媒体服务 Hulu 的 用户界面进行了对比,两者看起来非常相似。这种设计选择引起了玩家的大量批评。游戏于 2022 年 1

...[详细] 摸鱼心法第一章——和配置文件说拜拜作者:00年的运维同学 2023-08-03 13:56:53开发 前端 从本地开发和容器运行两个角度来看,本地开发的时候读取配文件比读取环境变量方便,容器运行中读取

...[详细]

摸鱼心法第一章——和配置文件说拜拜作者:00年的运维同学 2023-08-03 13:56:53开发 前端 从本地开发和容器运行两个角度来看,本地开发的时候读取配文件比读取环境变量方便,容器运行中读取

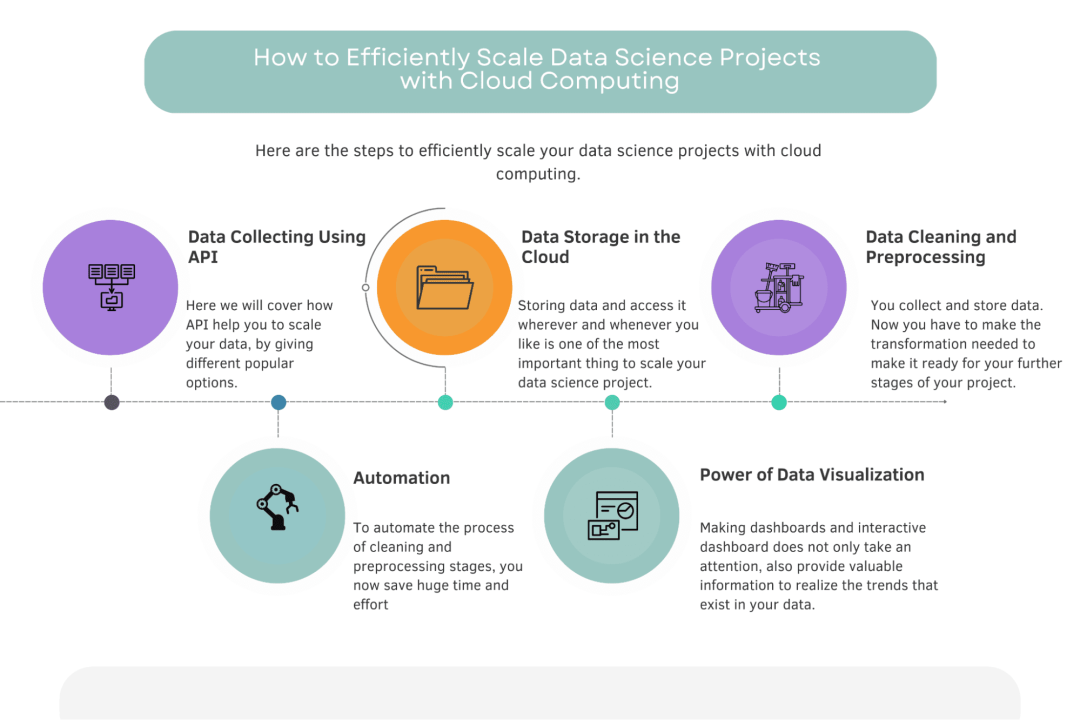

...[详细] 云计算+数据科学,五步带你突破信息泛滥作者:学研君 2023-06-01 12:50:48云计算 云原生 介绍如何利用云计算有效扩展数据科学项目。 本文讨论了有助于成功扩展数据科学项目的关键组成部分,

...[详细]

云计算+数据科学,五步带你突破信息泛滥作者:学研君 2023-06-01 12:50:48云计算 云原生 介绍如何利用云计算有效扩展数据科学项目。 本文讨论了有助于成功扩展数据科学项目的关键组成部分,

...[详细] 有不少支付宝用户同意花呗服务升级后,发现花呗页面变成了“花呗|信用购”,在原来花呗的基础上还多了一个信用购消费贷款产品,虽说可以和花呗单独使用,可也有的人认为用不着,想知道信用

...[详细]

有不少支付宝用户同意花呗服务升级后,发现花呗页面变成了“花呗|信用购”,在原来花呗的基础上还多了一个信用购消费贷款产品,虽说可以和花呗单独使用,可也有的人认为用不着,想知道信用

...[详细] 8月18日消息,办公B2B垂直电商图乐办公宣布已于去年11月获得300万人民币的天使轮融资,投资者为个人,暂不方便透露。此轮资金用于产品的研发、市场的拓展和团队的建设。据创投时报项目库数据显示,图乐办

...[详细]

8月18日消息,办公B2B垂直电商图乐办公宣布已于去年11月获得300万人民币的天使轮融资,投资者为个人,暂不方便透露。此轮资金用于产品的研发、市场的拓展和团队的建设。据创投时报项目库数据显示,图乐办

...[详细] 在Netflix美剧《巫师》第三季结束后,亨利·卡维尔将不再出演利维亚的杰洛特一角。Netflix宣布因出演《饥饿游戏》系列电影而出名的利亚姆·海姆斯沃斯将出演第四季。《巫师》电视剧根据安德烈·萨普科

...[详细]

在Netflix美剧《巫师》第三季结束后,亨利·卡维尔将不再出演利维亚的杰洛特一角。Netflix宣布因出演《饥饿游戏》系列电影而出名的利亚姆·海姆斯沃斯将出演第四季。《巫师》电视剧根据安德烈·萨普科

...[详细] 释放量子计算的潜力:改变游戏规则的技术作者:Azamat Abdoullaev 2023-06-02 10:36:59云计算 边缘计算 量子计算建立在量子力学原理之上,利用叠加和纠缠来执行计算。与经典

...[详细]

释放量子计算的潜力:改变游戏规则的技术作者:Azamat Abdoullaev 2023-06-02 10:36:59云计算 边缘计算 量子计算建立在量子力学原理之上,利用叠加和纠缠来执行计算。与经典

...[详细]海外客商抢抓中国新春机遇 境外消费回流对进口消费产生一定带动作用

哥斯达黎加的雨林水、斯洛伐克的水晶杯、南非的牛排、斯洛文尼亚的南瓜籽油……今年红火的中国新春消费市场吸引了一批海外客商,这些“全球年货搬运工”全年不

...[详细]

哥斯达黎加的雨林水、斯洛伐克的水晶杯、南非的牛排、斯洛文尼亚的南瓜籽油……今年红火的中国新春消费市场吸引了一批海外客商,这些“全球年货搬运工”全年不

...[详细] 据史克威尔艾尼克斯近日发布的2022年度报告显示,公司全年净销售额创下新纪录,达到3652亿日元比2021年的3325亿日元增长近10%)。但SE总裁松田洋介也承认公司的视频游戏部门存在一些问题。松田

...[详细]

据史克威尔艾尼克斯近日发布的2022年度报告显示,公司全年净销售额创下新纪录,达到3652亿日元比2021年的3325亿日元增长近10%)。但SE总裁松田洋介也承认公司的视频游戏部门存在一些问题。松田

...[详细]